该仓库提供了一键部署mjj试用项目的镜像和脚本,支持多种容器平台。包含科学上网功能,可以查看节点信息和订阅链接。

Documentation: English version

更新说明- nezha cloudflared 更新到最新版本

- 修复nezha启动问题

- 修复argo隧道json的使用

- 增加保活说明

- 修复glitch.com的封禁问题,对start.sh脚本的内容进行混淆处理,同时对package.json里面的作者名信息进行删除(怀疑本人github名信息已经进入黑名单)。

- 修复render.com的封禁问题,如需使用请转到本人仓库下的goodplus项目,采用镜像部署。

- 重大更新 cloudflared固定隧道token形式 在面板里需要设置为http://localhost:8081

- 修复在alpine系统的运行错误

- 已经创建免费容器节点订阅,懒人福利直接使用。订阅地址:https://sub.king361.link/sub 适用于v2ray客户端,clash需要自行转换。默认优选地址可能不适用每个地区,请看下面的方法。

- 快速替换cf优选域名(ip)以及端口的订阅地址 https://swap.king361.link/replace?url=https://sub.king361.link/sub&new_value=icook.hk&new_port=8443 其中icook.hk与8443可以自行替换。

保活使用uptimerobot监控项目网址,如果不会使用,自行搜索。网站地址

已打包成的镜像名为mjjonone/mjj:amd64,变量设置如下:容器的SERVER_PORT变量可设置为3000、7860等,具体根据容器平台的要求进行设置,一般可以将SERVER_PORT设置为3000。

无法用github仓库部署的平台(比如huggingface),复制下面Dockerfile文件的内容,然后新建Dockerfile文件,要求内容一样

!!! 请先Fork下面的仓库,再部署你自己Fork的仓库。(必看)Dockerfile文件仓库 项目地址链接

镜像支持x64和arm64架构,支持通过项目网址/list查看节点信息和/sub节点订阅地址。容器平台可能会睡眠,请更新订阅试试.

游戏托管平台需要上传的文件要赋予权限777,除了server.jar,它的权限要设置为444。一些游戏托管平台:https://github.com/Myuui/Free-Minecraft-Hosts.git

云空间平台:

- https://app.patr.cloud/deployment

- https://huggingface.co/

- https://www.render.com

- https://www.back4app.com/

- https://codesandbox.io/

- https://glitch.com/

- https://replit.com/

- https://fly.io/

在node.js环境中,上传index.js、package.json和start.sh文件,同时支持通过网址/list查看节点信息和/sub节点订阅地址。

Minecraft相关的服务器(同时支持通过网址/list查看节点信息和/sub节点订阅地址):

- Vanilla Bedrock或Minecraft Bedrock,启动文件为

bedrock_server。 - Paper Minecraft Java,启动文件为

server.jar。 - Minecraft Bungeecord 的启动文件已经打包成server1.jar,直接上传即可,配合2-1的方法

bedrock_server重命名为bedrock_server1,然后上传start.sh脚本并将其重命名为bedrock_server。

2-1:在上传之前,将原来的server.jar重命名为server1.jar,然后上传server.jar和start.sh。

在start.sh文件中填写变量信息。

自动输出vless节点信息,并保存在list.txt文件中。

变量说明:

NAME:节点名称,默认ips。CFIP:优选IP或网址,默认icook.hk。NEZHA_SERVER:Nezha地址(如果没有可不填)。NEZHA_PORT:Nezha端口(如果没有可不填)。NEZHA_KEY:Nezha密匙(如果没有可不填)。TLS:默认为1,代表开启nezha tls,如果不需要TLS,请将变量设置为0(nezha是 443端口的需要开启,如果默认的是5555端口不需要)。ARGO_DOMAIN:隧道固定域名(如果没有可不填)。ARGO_AUTH:隧道的token或者json(如果没有可不填)。WSPATH:默认值为argo。UUID:默认值为de04add9-5c68-8bab-950c-08cd5320df18。ARGO_AUTH:隧道的值,请参考f佬的说明。- 变量的填写方法也可以参考f佬的说明。以下是说明链接。

说明链接:https://github.com/fscarmen2/Argo-X-Container-PaaS/blob/main/README.md

from https://github.com/mjjonone/mjj

--------------------------------------------------

在Okteto上搭建xray节点

Okteto同样作为一个免费的容器云,也正好支持我们使用docker镜像搭建xray。在这期文章中,我来和大家一起在Okteto容器云部署xray节点.

准备材料

- 一枚GitHub账户,并绑定的非大厂企业邮箱

部署步骤

- 打开GitHub项目:https://github.com/Misaka-blog/xray-for-okteto

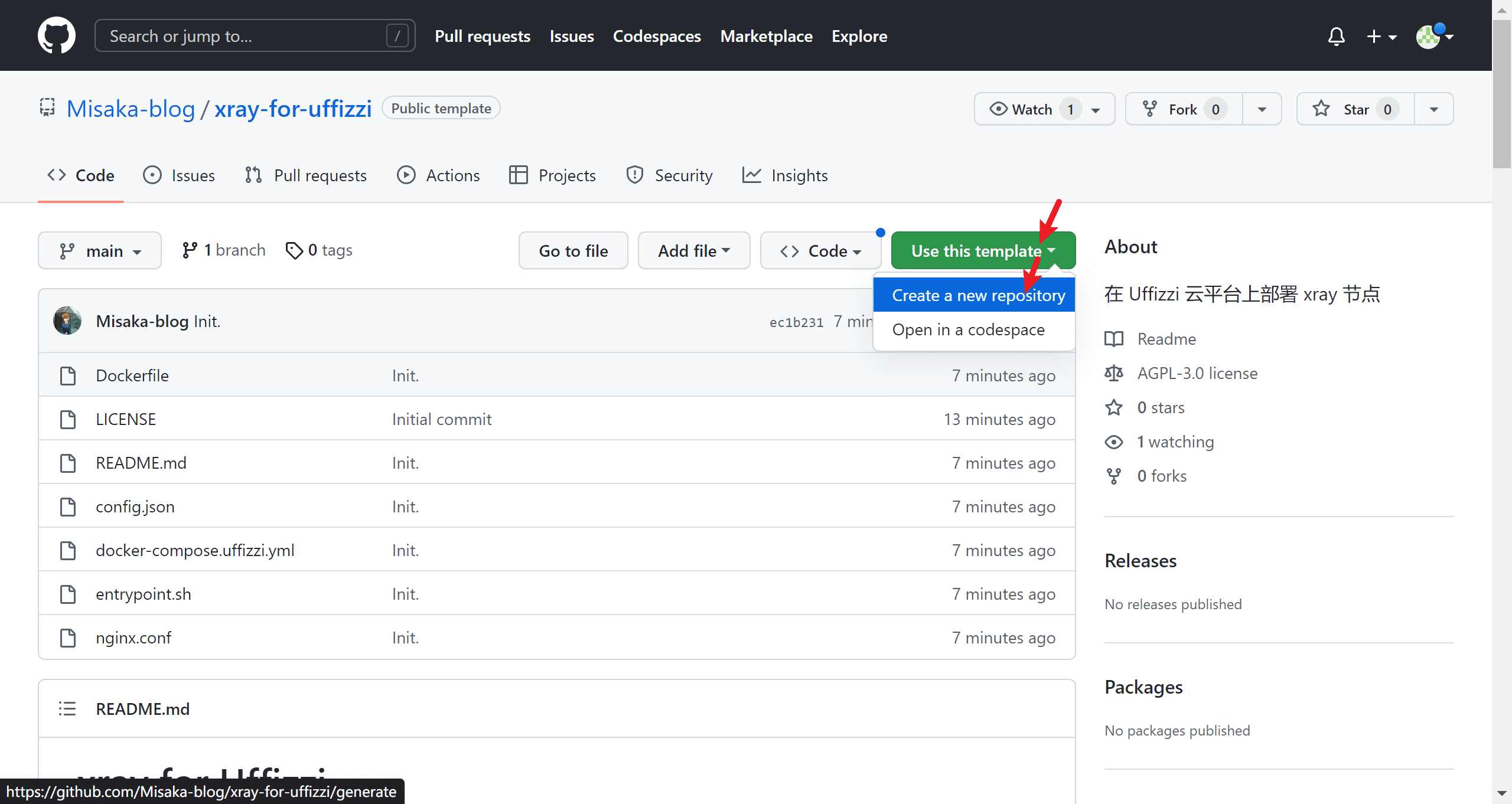

- 点击“Use this template”按钮,创建一个新库.

- 输入库的名称,然后选择私库,创建私库

- 在

entryport.sh的 4-11 行修改项目变量

- 在

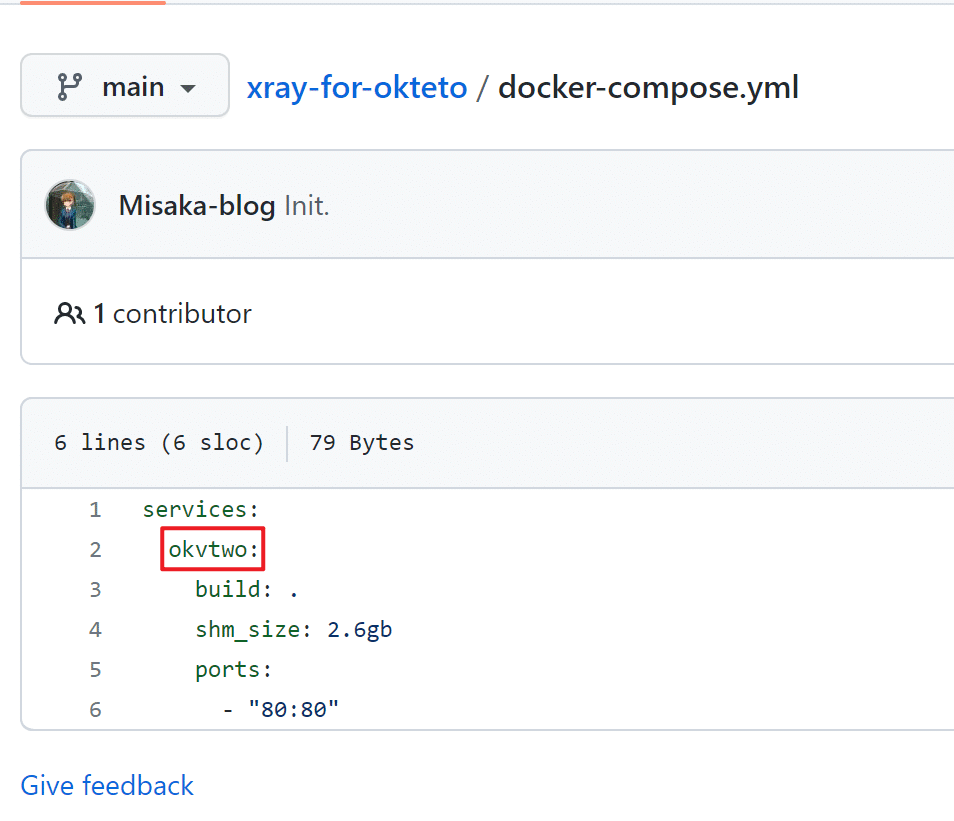

docker-compose.yml的第二行修改默认的服务名称,以避免连坐

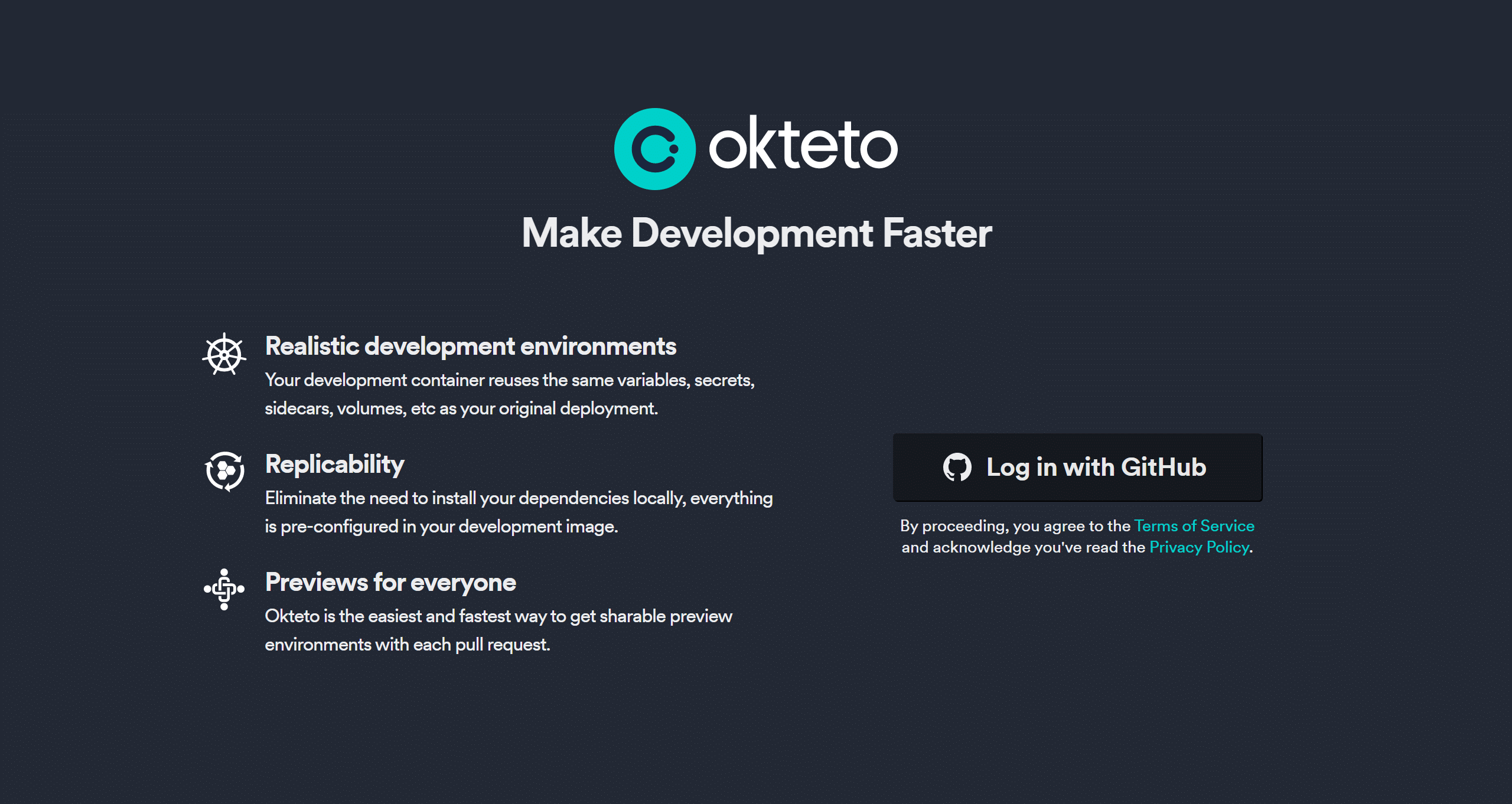

- 打开Okteto的官网:https://cloud.okteto.com/ ,点击“Login with GitHub”登录

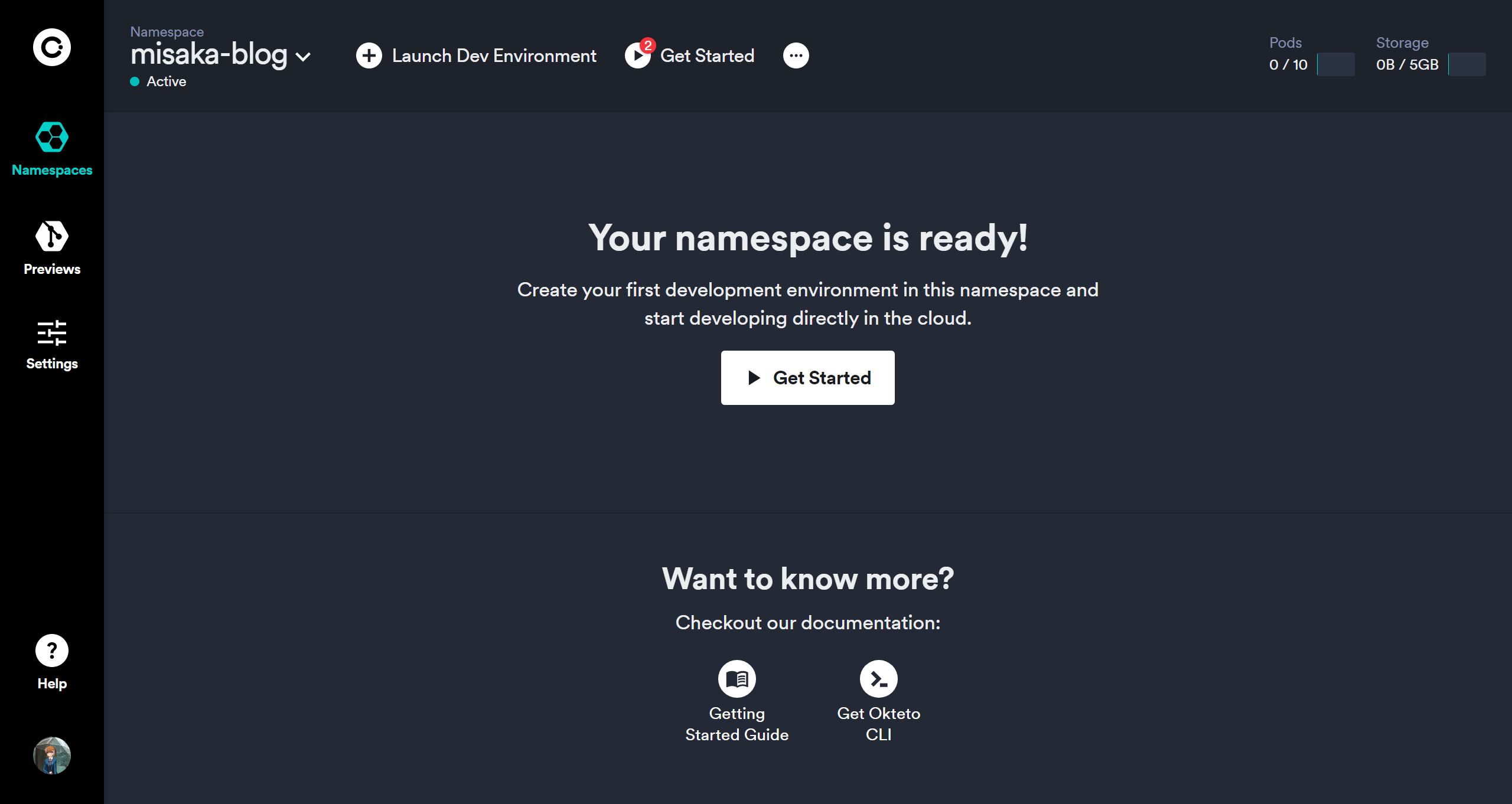

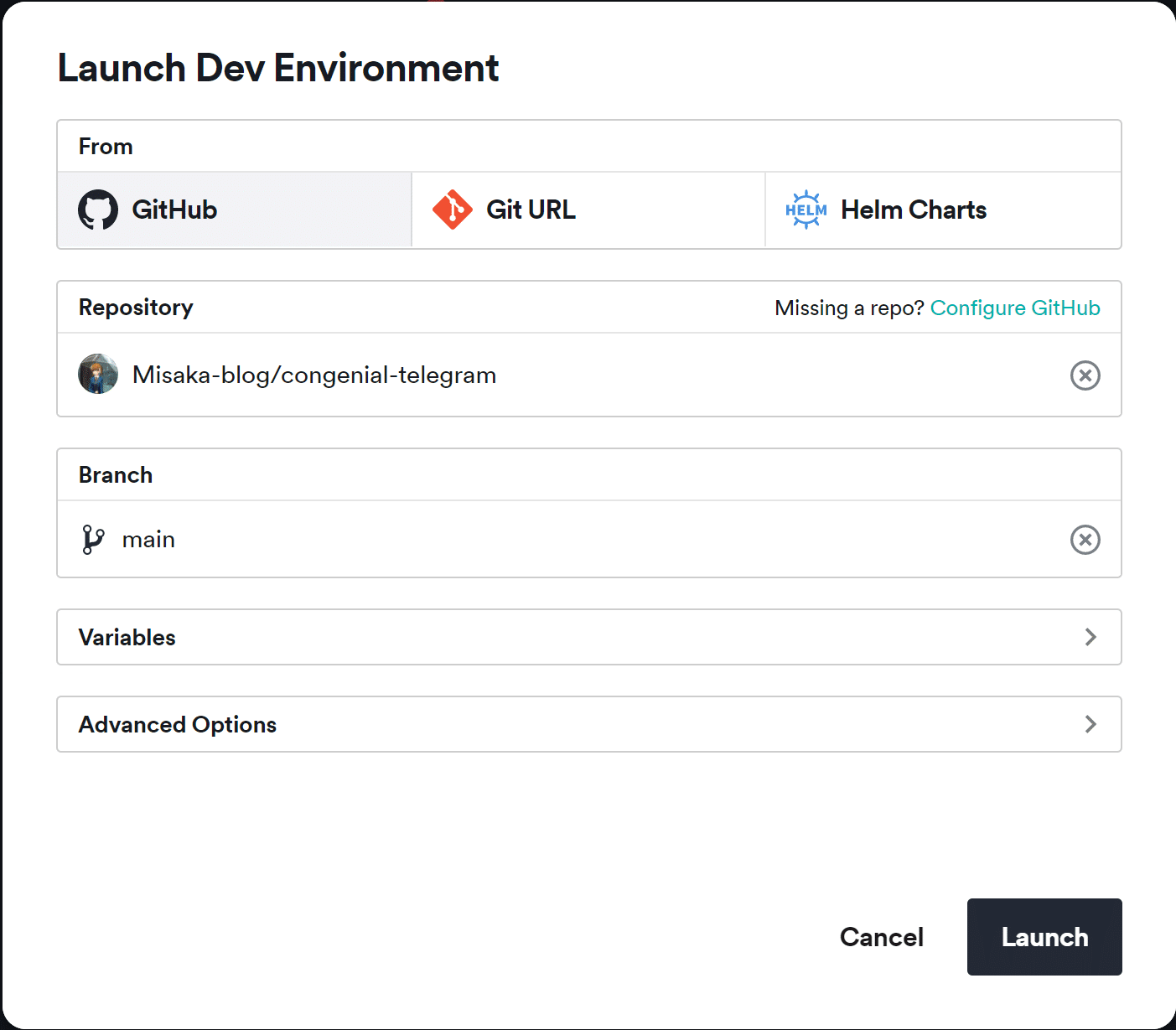

- 点击“Launch Dev Environment”

- 选择自己的私库,点击“Launch”按钮

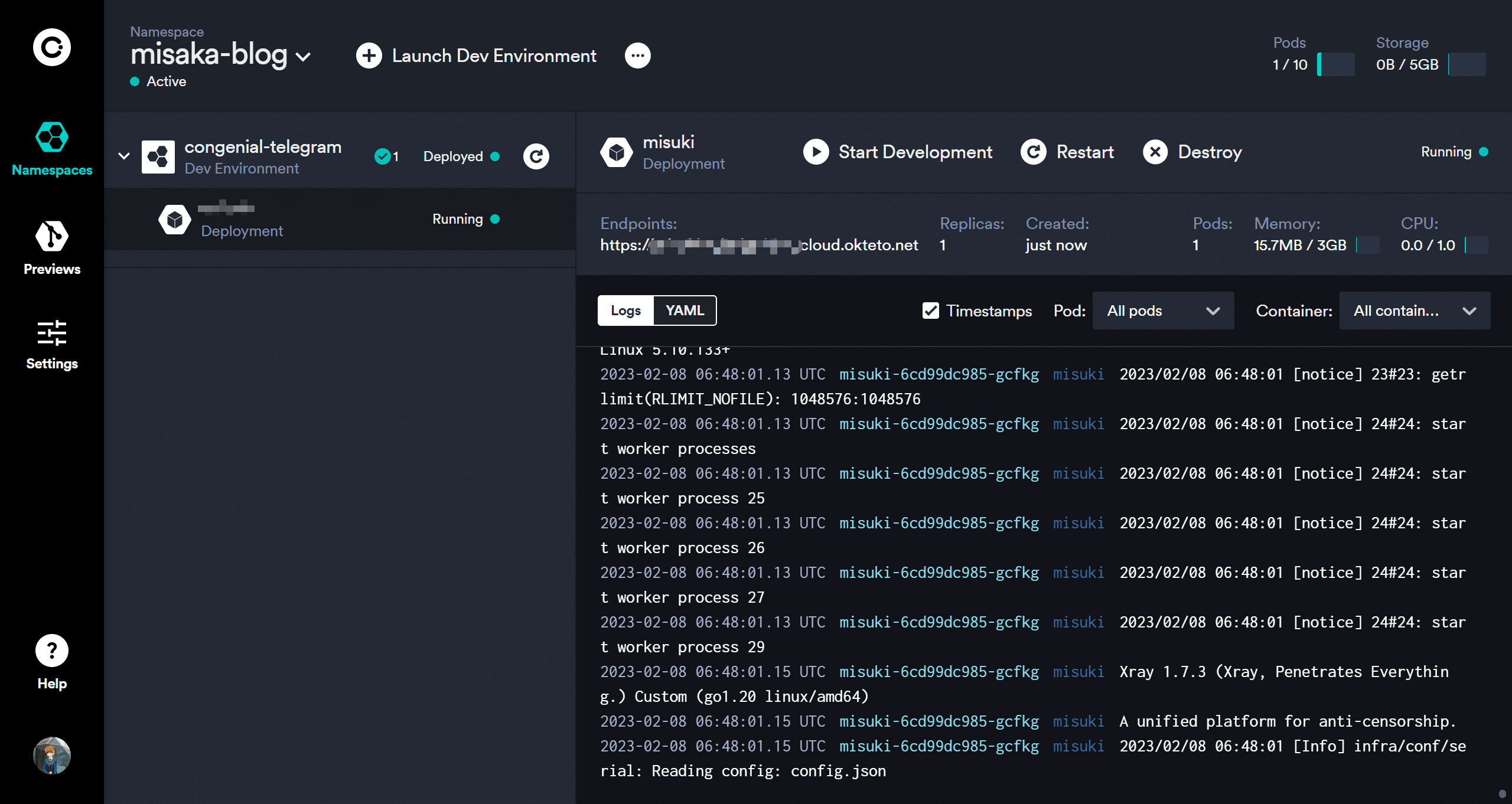

- 等待3-5分钟后,Okteto云的节点就已经部署完成。复制EndPoint URL备用

- 节点配置如下:

协议:Vmess / Vless / Trojan / Shadowsocks

地址:servicename-namespace.cloud.okteto.net

端口:443

UUID/密码:de04add9-5c68-8bab-950c-08cd5320df18或设置的uuid变量内容

额外ID:0

Shadowsocks加密方式:chacha20-ietf-poly1305

传输协议:ws

伪装域名:servicename-namespace.cloud.okteto.net

路径:/vmess(/vless、/trojan、/shadowsocks)或设置的VMESS_WSPATH(VLESS_WSPATH、TROJAN_WSPATH、SS_WSPATH)变量内容

传输安全:TLS

跳过证书验证:true或false都可以.

--------------------------------------------在 Okteto 容器云部署 xray 节点.

xray for Okteto

TIPS: 可点击仓库的“Use this template”在仓库的原基础上创建私库

项目特点

- 本项目用于在Okteto云服务商部署xray ,采用的方案为 Nginx + WebSocket + VMess/Vless/Trojan/Shadowsocks + TLS

- xray 核心文件和配置文件作了“特殊处理”,每个项目都不同,大大降低被封和连坐风险

- vmess 和 vless 的 uuid 或 trojan 和 shadowsocks 的密码,路径既可以自定义,又或者使用默认值

- 集成哪吒探针,可以自由选择是否安装

- 部署完成如发现不能上网,请检查域名是否被墙,可使用 Cloudflare CDN 或者 worker 解决。

部署

- 注册 Okteto ,注意你的GitHub账户必须使用企业邮箱

- 在

entryport.sh的 4-11 行修改项目变量 - 在

docker-compose.yml的第二行把okvtwo修改成自己喜欢的名称 - 项目用到的变量

变量名 是否必须 默认值 备注 UUID 否 de04add9-5c68-8bab-950c-08cd5320df18 可在线生成 https://www.uuidgenerator.net/ VMESS_WSPATH 否 /vmess 以 / 开头 VLESS_WSPATH 否 /vless 以 / 开头 TROJAN_WSPATH 否 /trojan 以 / 开头 SS_WSPATH 否 /shadowsocks 以 / 开头 NEZHA_SERVER 否 哪吒探针服务端的 IP 或域名 NEZHA_PORT 否 哪吒探针服务端的端口 NEZHA_KEY 否 哪吒探针客户端专用 Key

from https://github.com/Misaka-blog/xray-for-okteto -----------------------------------------------------------------------Argo xray for PaaS

back4app可以直接克隆本项目。Codesandbox部署方式参见codesandbox/README.md,还有中文版。

项目特点

- 本项目用于在任意一家 PaaS 云服务商部署 xray ,采用的方案为 Argo + Nginx + WebSocket + VMess/Vless/Trojan/Shadowsocks + TLS

- xray 核心文件和配置文件作了“特殊处理”,每个项目都不同,大大降低被封和连坐风险

- vmess 和 vless 的 uuid 或 trojan 和 shadowsocks 的密码,路径既可以自定义,又或者使用默认值

- 集成哪吒探针,可以自由选择是否安装

- 部署完成如发现不能上网,请检查域名是否被墙,可使用生成的 Argo 节点或 Cloudflare CDN 或者 worker 解决。

- 可在支持Docker的VPS(KVM或者OpenVZ 7以上)上直接部署。

增强

https://<PaaS云服务商分配的域名>/<UUID>.html展示了各种配置以及客户端二维码。https://<PaaS云服务商分配的域名>/<UUID>.json为对应的v2ray客户端文件。- 增加订阅模式,以防止每次Cloudflare分配的域名改变。可在V2rayA和安卓上的V2rayNG中添加订阅,地址为

https://<PaaS云服务商分配的域名>/<UUID>.txt。每次发现之前的地址不可用之后先刷新下订阅再尝试连接,如果还不行过30秒刷一次再试,因为容器启动需要时间。 https://<PaaS云服务商分配的域名>/cf.txt为最新的Cloudflare分配域名。- 增加Cloudflared多次重试,应对Cloudflare偶尔抽风。

- 在连接路径后面增加"_warp"来使流量全程走Cloudflare Warp。

https://<PaaS云服务商分配的域名>/<UUID>.rootfs/可直接下载rootfs中的内容(可在nginx.conf中删除相关段以禁用)。

Cloudflare固定隧道

使用固定隧道需要设置ARGO_AUTH(Token,一长串Base64编码字符,可在Cloudflare官网隧道的Overview页面里找到),并在Cloudflare官网上配置一个Tunnel的Public Hostname,其服务需要指向127.0.0.1:8080。

如果未设置ARGO_AUTH则不启用该特性。启用固定隧道并不会禁用trycloudflare.com的域名。

固定隧道的地址为类似https://固定通道的域名/VMESS_WSPATH,端口,UUID等其他设置与非固定隧道的配置一样。

远程管理

- 增加ssh服务器,可连接至后台。该ssh服务在公网上不可见,需要以无"_warp"的路径连接到节点,然后通过代理来连接:

ssh root@127.0.0.1 -p2223 -v -o StrictHostKeyChecking=no -o ProxyCommand="/usr/bin/nc -x 127.0.0.1:1080 %h %p",其中127.0.0.1:1080为本地socks5服务器。 - 有两种ssh服务器,sshd监听22和2222端口,dropbear监听2223端口。如果22端口不可用则可以在ssh命令后面增加

-p 端口来使用其他端口连接。 - ssh大多数情况下默认登录到root用户。

- ssh服务器仅支持Key的方式登录,可以设置环境变量

SSH_PUBKEY、SSH_PUBKEY2、SSH_PUBKEY3和SSH_PUBKEY4,最多支持4个Key。

部署

-

注册任意一家 PaaS 云服务商

-

根据 PaaS 云服务商的不同绑定自己的 GitHub 账户或使用项目提供的 Actions 生成 DockerHub 镜像,严重建议小号 + 私库

-

项目可用到的变量

变量名 是否必须 默认值 备注 UUID 否 de04add9-5c68-8bab-950c-08cd5320df18 可在线生成 https://www.uuidgenerator.net/ ARGO_AUTH 否 Cloudflare固定隧道的Token(一长串Base64编码字符) VMESS_WSPATH 否 /vmess 以 / 开头 VMESS_WSPATH_WARP 否 /vmess_warp 以 / 开头 VLESS_WSPATH 否 /vless 以 / 开头 VLESS_WSPATH_WARP 否 /vless_warp 以 / 开头 TROJAN_WSPATH 否 /trojan 以 / 开头 TROJAN_WSPATH_WARP 否 /trojan_warp 以 / 开头 SS_WSPATH 否 /shadowsocks 以 / 开头 SS_WSPATH_WARP 否 /shadowsocks_warp 以 / 开头 AGENT 否 哪吒探针的配置,格式为 -s <RPC服务端IP或域名>:<端口> -p <密钥Key>,空格分格,可附加其他参数如--tls -

GitHub Actions 用到的变量

变量名 备注 DOCKER_USERNAME Docker Hub 用户名 DOCKER_PASSWORD Docker Hub 密码 DOCKER_REPO Docker Hub 仓库名

鸣谢

- fscarmen2 的 argo xray 项目:https://github.com/fscarmen2

from https://github.com/rikkagcp1/uc3525

--------------------------------------------------------------

在 Uffizzi 云平台上部署 xray 节点 .

xray for Uffizzi

TIPS: 可点击仓库的“Use this template”在仓库的原基础上创建私库

项目特点

- 本项目用于在Uffizzi云服务商部署xray ,采用的方案为 Nginx + WebSocket + VMess/Vless/Trojan/Shadowsocks + TLS

- xray 核心文件和配置文件作了“特殊处理”,每个项目都不同,大大降低被封和连坐风险

- vmess 和 vless 的 uuid 或 trojan 和 shadowsocks 的密码,路径既可以自定义,又或者使用默认值

- 集成哪吒探针,可以自由选择是否安装

- 部署完成如发现不能上网,请检查域名是否被墙,可使用 Cloudflare CDN 或者 worker 解决。

部署

- 注册 Uffizzi

- 在

entryport.sh的 4-11 行修改项目变量 - 项目用到的变量

变量名 是否必须 默认值 备注 UUID 否 de04add9-5c68-8bab-950c-08cd5320df18 可在线生成 https://www.uuidgenerator.net/ VMESS_WSPATH 否 /vmess 以 / 开头 VLESS_WSPATH 否 /vless 以 / 开头 TROJAN_WSPATH 否 /trojan 以 / 开头 SS_WSPATH 否 /shadowsocks 以 / 开头 NEZHA_SERVER 否 哪吒探针服务端的 IP 或域名 NEZHA_PORT 否 哪吒探针服务端的端口 NEZHA_KEY 否 哪吒探针客户端专用 Key

from https://github.com/Misaka-blog/xray-for-uffizzi-------------------------------------------------------------- 配合 CloudFlare Argo Tunnel,在 Node.js空间上部署 xray 节点Argo xray for Node.js

项目特点

- 本项目可在任意一家支持 Node.js 的云平台上部署xray ,采用的方案为 Argo + Node.js + WebSocket + VMess / Vless / Trojan / Shadowsocks + TLS

- xray 核心文件和配置文件作了“特殊处理”,每个项目都不同,大大降低被封和连坐风险

- vmess 和 vless 的 uuid 或 trojan 和 shadowsocks 的密码,路径既可以自定义,又或者使用默认值

- 集成哪吒探针,可以自由选择是否安装

- 部署完成如发现不能上网,请检查域名是否被墙,可使用 Cloudflare CDN 或者 worker 解决。

部署

-

注册任意一家支持 Node.js 的云平台并且上传项目文件

-

在

entryport.sh的 4-11 行修改项目变量 -

项目用到的变量

变量名 是否必须 默认值 备注 UUID 否 de04add9-5c68-8bab-950c-08cd5320df18 可在线生成 https://www.uuidgenerator.net/ VMESS_WSPATH 否 /vmess 以 / 开头 VLESS_WSPATH 否 /vless 以 / 开头 TROJAN_WSPATH 否 /trojan 以 / 开头 SS_WSPATH 否 /shadowsocks 以 / 开头 NEZHA_SERVER 否 哪吒探针服务端的 IP 或域名 NEZHA_PORT 否 哪吒探针服务端的端口 NEZHA_KEY 否 哪吒探针客户端专用 Key -

需要应用的 URL 参数

命令 说明 /start 运行 xray /nezha 运行哪吒 /list 查看 Argo 节点数据 /listen 查看后台监听端口 /status 查看后台进程

鸣谢

Fscarmen 的 xray 项目:https://github.com/fscarmen2

from https://github.com/Misaka-blog/argo-xray-nodejs

--------------------------------------------------------------------

在容器平台部署 Xray + Argo 隧道,4种协议 Vless / Vmess / Trojan / SS + TLS + WS,不需 CF workers 反代.

Xray + Argo for PaaS

为容器平台而生

目录

项目特点:

- 本项目用于在 PaaS 平台上部署 Xray,采用的方案为 Argo + Xray + WebSocket + TLS

- 使用 CloudFlare 的 Argo 隧道,直接优选 + 隧道,CDN 不用再做 workers

- Xray 核心文件作了“特殊处理”,每个项目都不同,大大降低被封和连坐风险

- 回流分流,同时支持 Xray 4 种主流协议: vless / vmess / trojan / shadowsocks

- vmess 和 vless 的 uuid,trojan 和 shadowsocks 的 password,各协议的 ws 路径既可以自定义,又或者使用默认值

- 集成哪吒探针,可以自由选择是否安装

- 没有使用伪装网页,减少资源占用,因为只会给平台封,几乎不会给 GFW 封

- 节点信息以

Clash和小火箭链接方式输出

部署:

-

镜像

fscarmen/argo-xary:latest(注:这里 xray 不是拼错,是改一下关键词而已) -

PaaS 平台用到的变量

变量名 是否必须 默认值 备注 UUID 否 de04add9-5c68-8bab-950c-08cd5320df18 可在线生成 https://www.zxgj.cn/g/uuid WSPATH 否 argo 勿以 / 开头,各协议路径为 /WSPATH-协议,如/argo-vless,/argo-vmess,/argo-trojan,/argo-shadowsocksNEZHA_SERVER 否 哪吒探针服务端的 IP 或域名 NEZHA_PORT 否 哪吒探针服务端的端口 NEZHA_KEY 否 哪吒探针客户端专用 Key PORT 否 8080 入站端口,需要在平台里转发(route)该端口 -

GitHub Actions 用到的变量

变量名 备注 DOCKER_USERNAME Dockerhub 用户名 DOCKER_PASSWORD Dockerhub 密码 DOCKER_REPO Dockerhub 库名

鸣谢下列作者的文章和项目:

网友 @meihao202 提供参与的资料.

from https://github.com/fscarmen2/Argo-Xray-PaaS

相关帖子: https://briteming.blogspot.com/2023/07/argo-xray-js-paas.html

-------------------------------------------------------------------------------

deploy trojan on glitch.com空间.

Glitch上部署trojan

说明

只有该项目中的几个文件有用,其他Glitch自动生成的文件可以删掉,trojan配置文件为config.json,可自定义修改,初始密码为123。貌似从github上导入需要很久而且不一定成功,建议直接创建Hello Node项目,然后再把该项目中的几个文件上传覆盖进去。

保活

server.js第93行替换成自己的url即可.

from https://github.com/ewre11/glitch-trojan

----------------------------------------------------

在 Glitch.com免费服务上部署 Trojan (ws协议)

glitch-trojan

鸣谢

概述

本项目用于在 Glitch 免费服务上部署 Trojan Websocket 协议。

支持 WS-0RTT 降低延迟,Xray 核心客户端在 Websocket 路径后加上 ?ed=2048 即可启用。

Trojan 协议密码和 Websocket 路径为项目内部变量值 Hash 生成,解决 Glitch 公开项目明文存储问题。

保活无需设置域名,由项目内部变量值自动获得域名。

注意

请勿滥用,账号封禁风险自负。

部署

前往 glitch.com 注册账户,然后点击链接: https://glitch.com/edit/#!/remix/glitch-blank-node

下载仓库文件,然后解压缩。

将解压缩得到的除README外4个文件,拖动到 glitch 项目页面左侧 Files 处:

页面会弹出 overwrite 提示,全部点确定。

稍等片刻,右侧网页预览窗口显示 Hello World 即部署完成。

点击页面下方 LOGS 即可得到节点信息和分享链接。

访问 项目网址/start,重启 Xray。

访问 项目网址/status,查看运行进程。

from https://github.com/wy580477/glitch-trojan

-----------------------------------------------------------

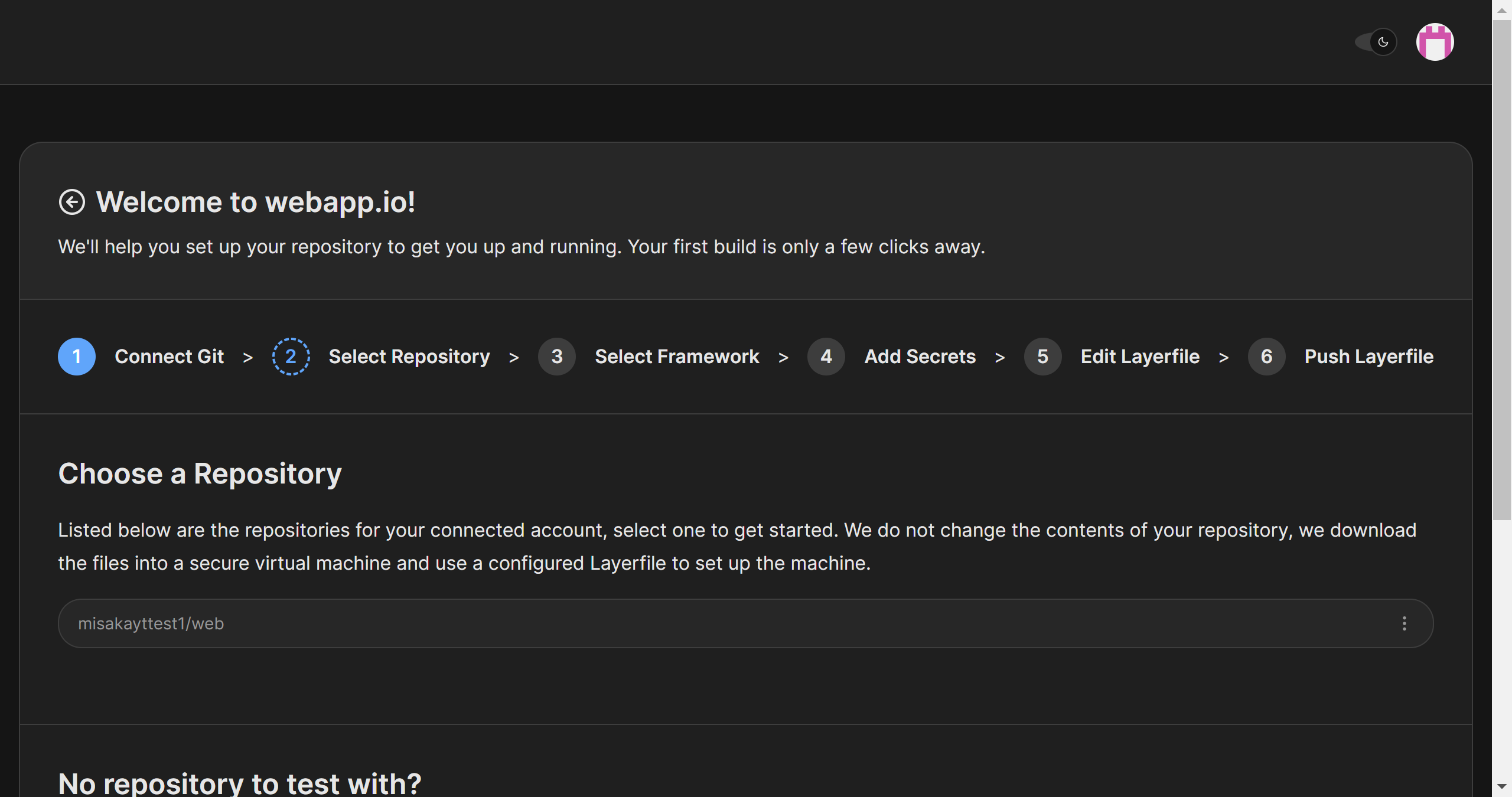

在webapp.io空间部署xray节点

在之前的容器云教程中,我介绍了很多种免费容器。例如:Koyeb、Doprax、Patr和Replit。但是这些容器云经过白嫖大军的白嫖之后,有些转向收费、有些则会想方设法限制速度。而今天我在这篇文章中,介绍一个全新的容器云平台——webapp,让大家在这个全新的平台上面部署Xray节点。

准备材料

- GitHub 账户

部署步骤

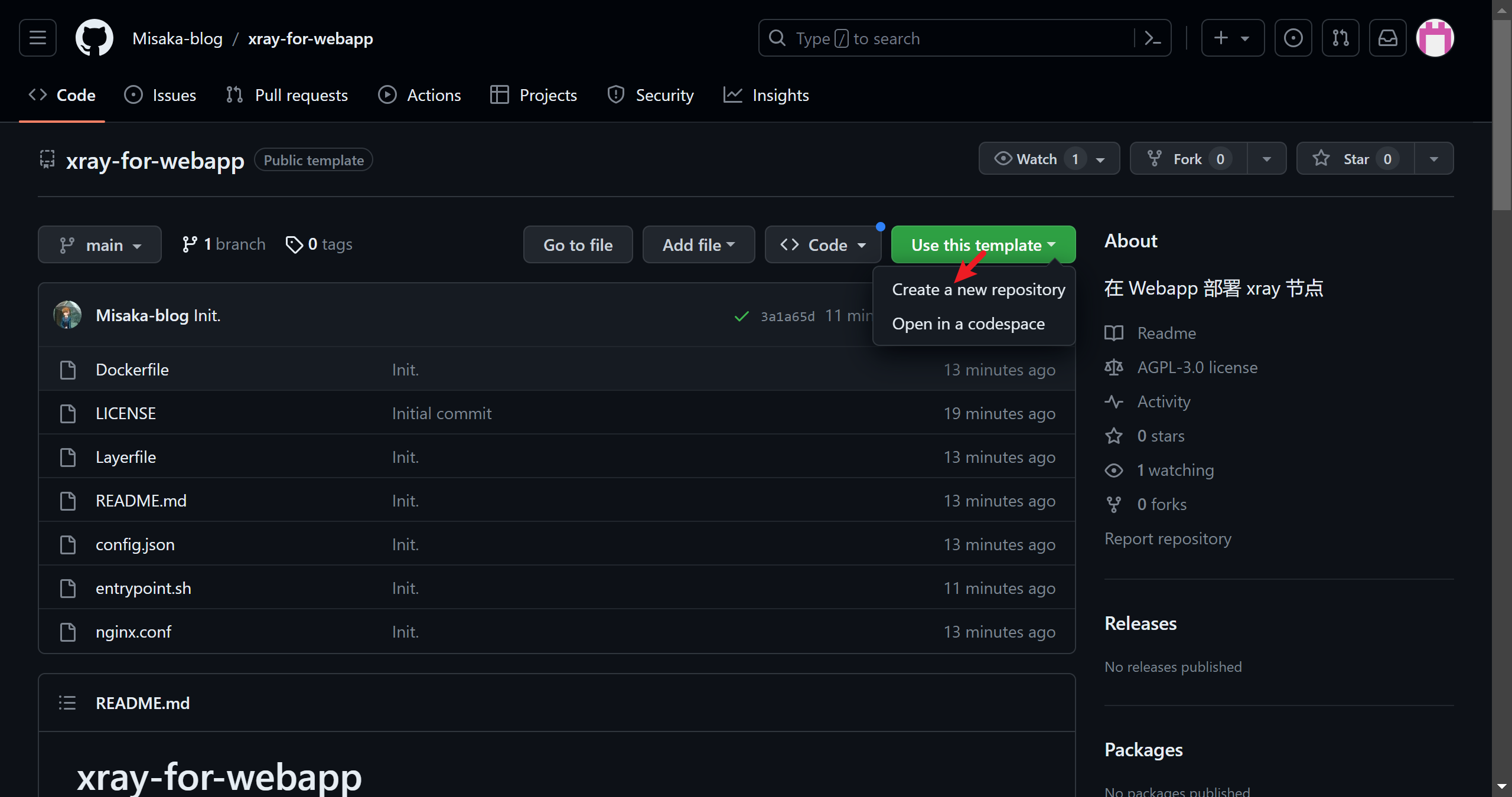

- 打开项目仓库:https://github.com/Misaka-blog/xray-for-webapp ,依次点击“Use this template”→“Create a new repository”按钮,创建一个新库

- 输入库的名称,然后选择私库,创建私库

- 在

entryport.sh的 4-11 行修改项目变量

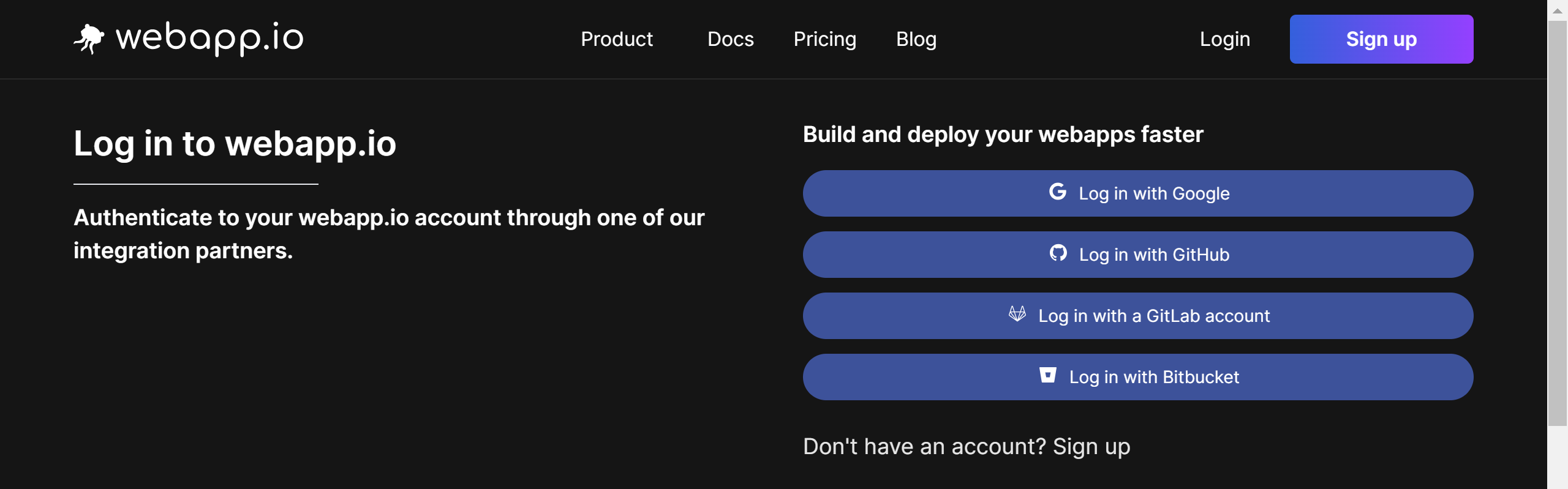

- 打开 webapp 官网:,点击“Login”进行登录。如没有账户点击“Sign up”进行注册

- 选择任意一种登录方式进行登录

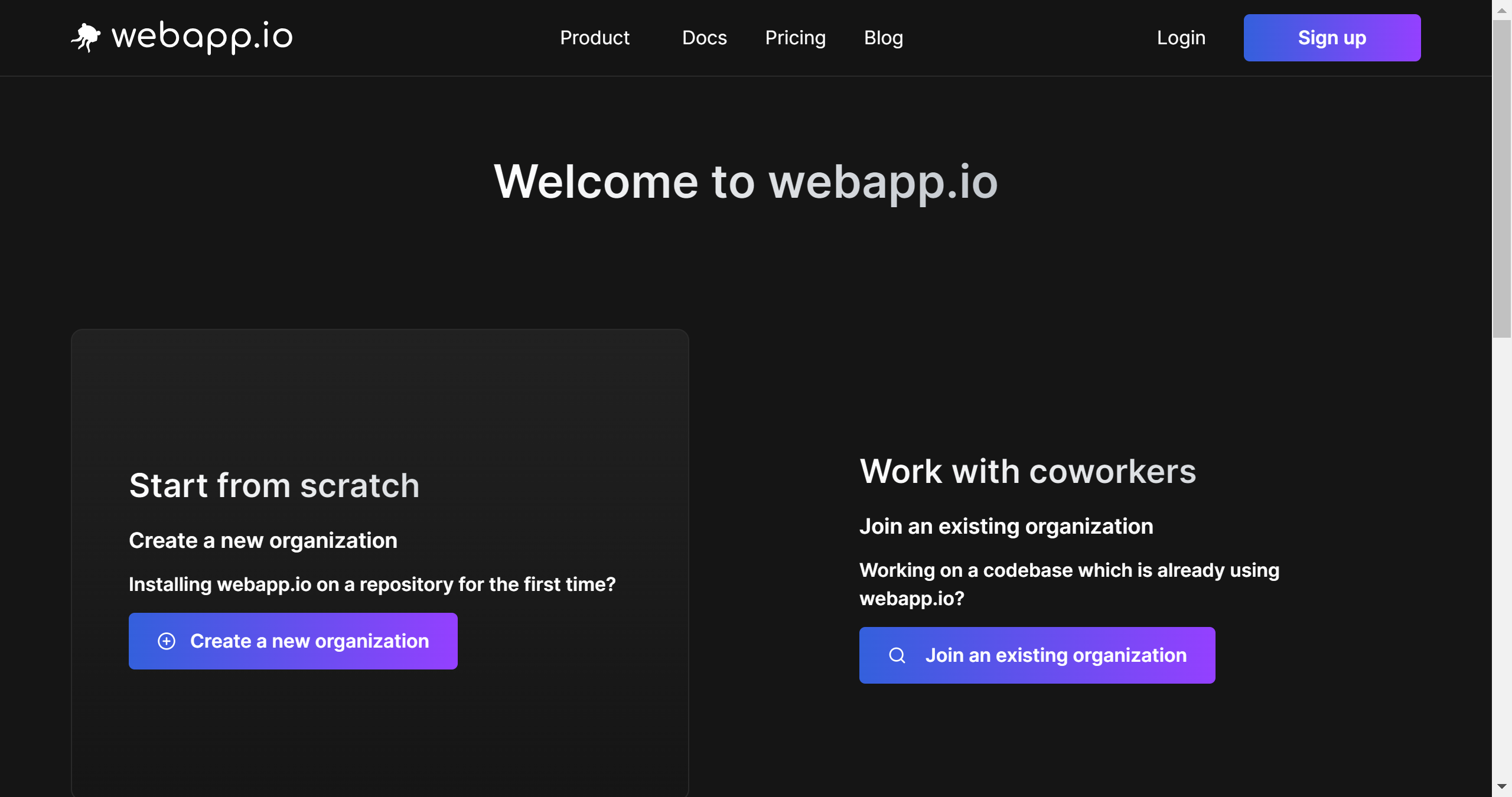

- 点击“Create a new organization”按钮,创建一个新组织

- 这里随便选择一个即可

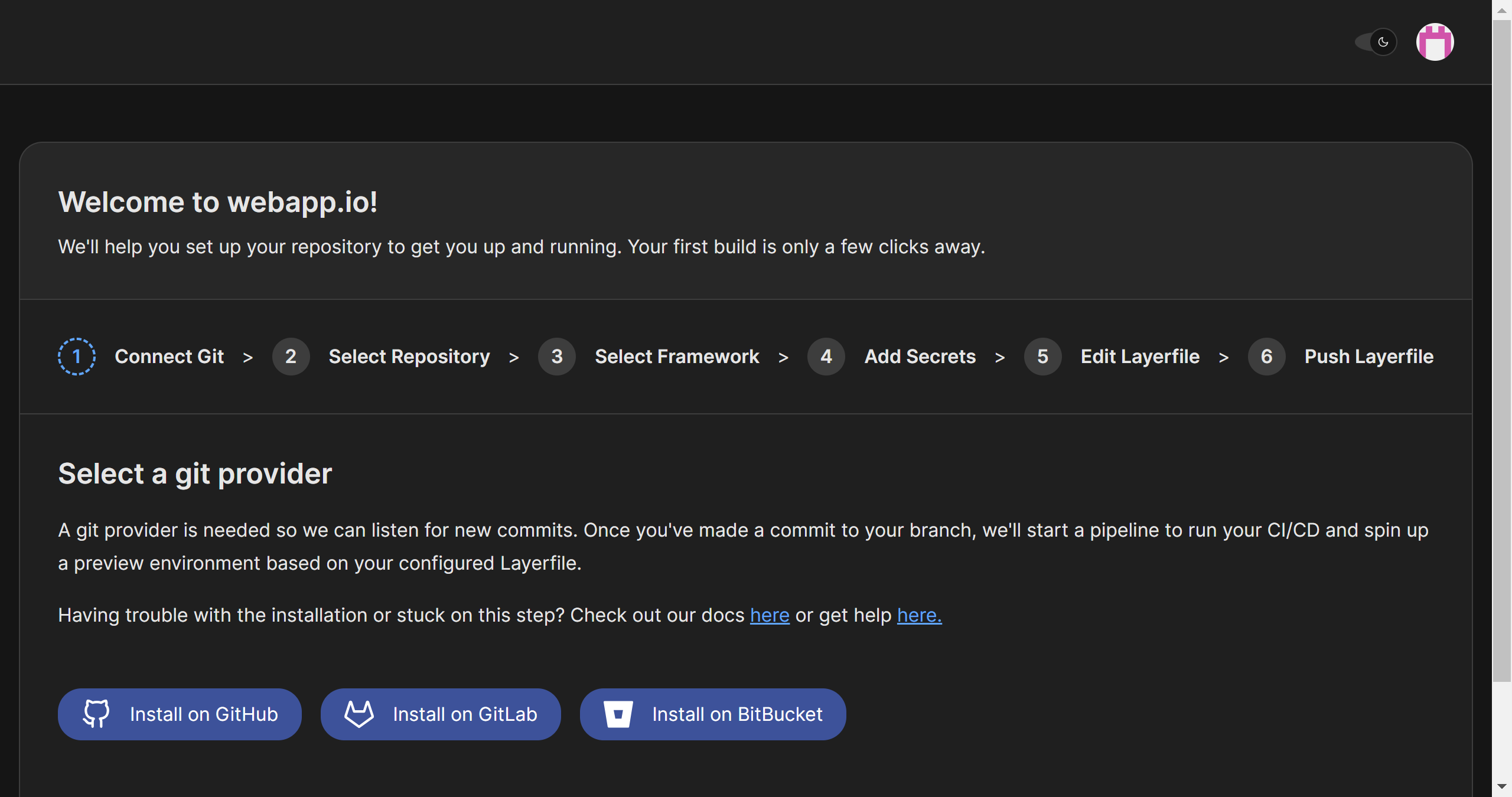

- 点击“Install on GitHub”按钮,绑定自己的 GitHub 账户

- 选择刚刚的私库

- 在此处选择Docker

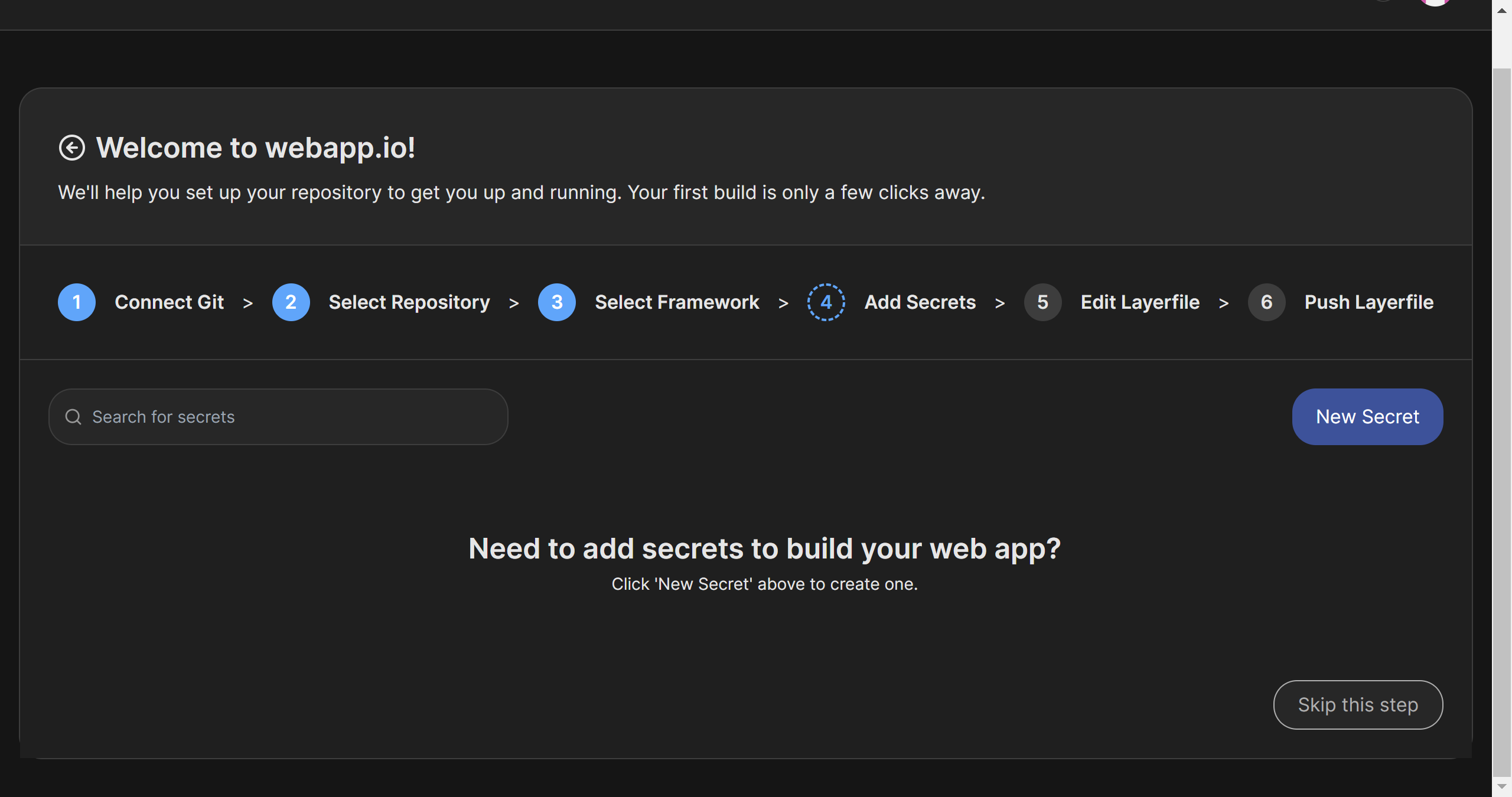

- 点击“Skip this step”

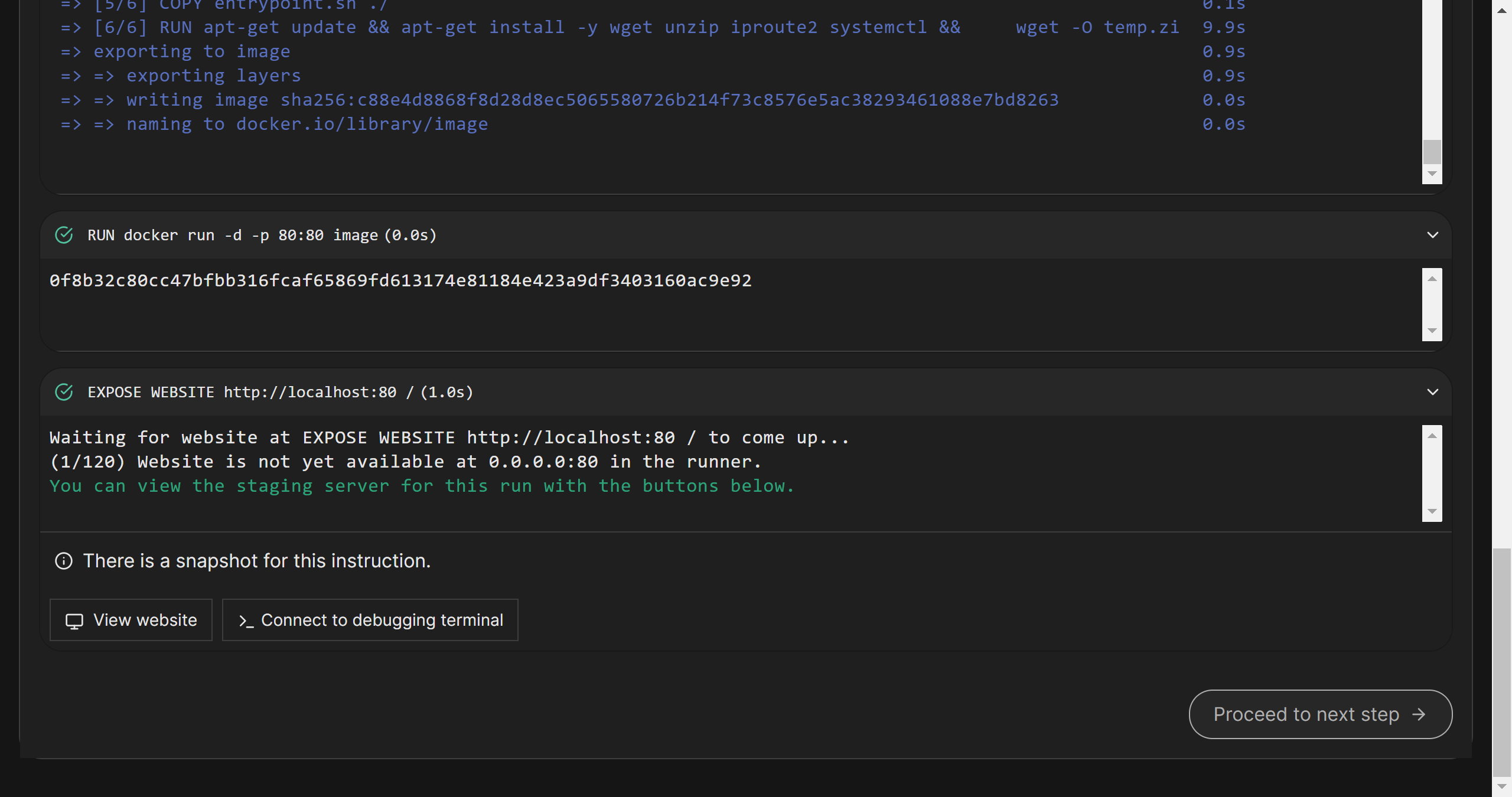

- 点击“Start a test run”按钮,测试项目

- 待测试成功之后,点击“Proceed to next step”按钮

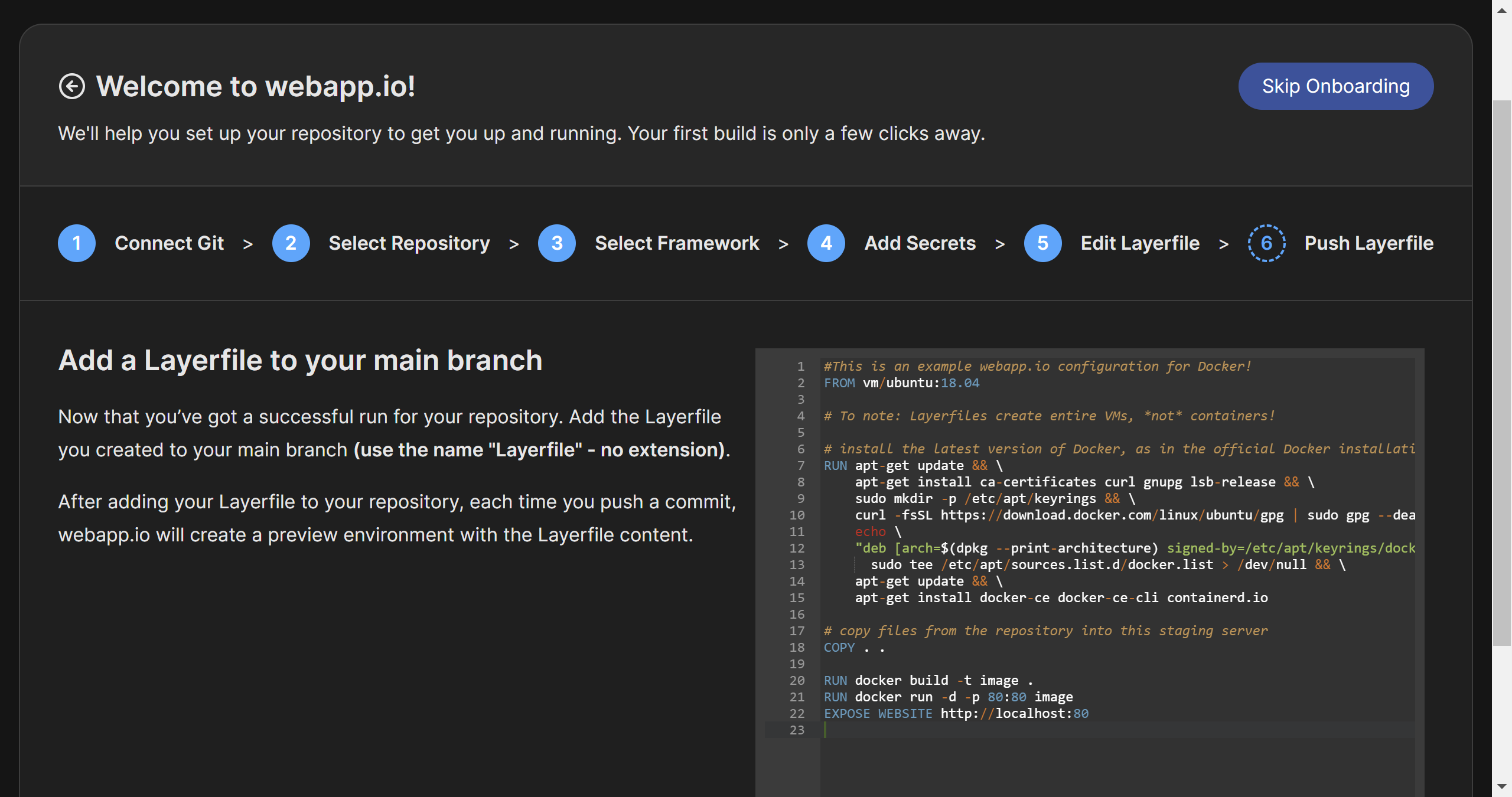

- 在这里点击“Skip onboarding”按钮

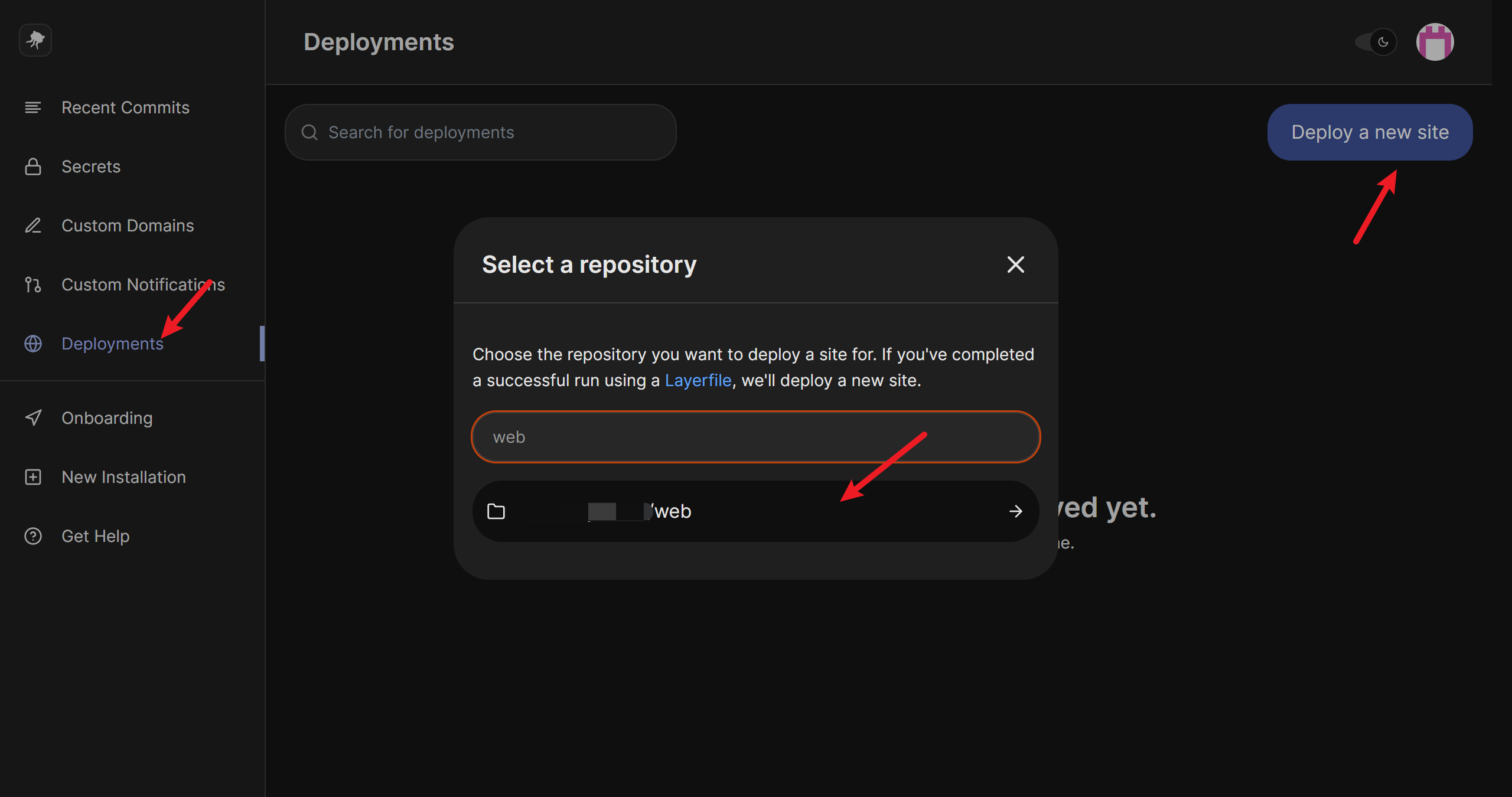

- 转到“Deployments”处,点击“Deploy a new site”按钮。选择自己的私库

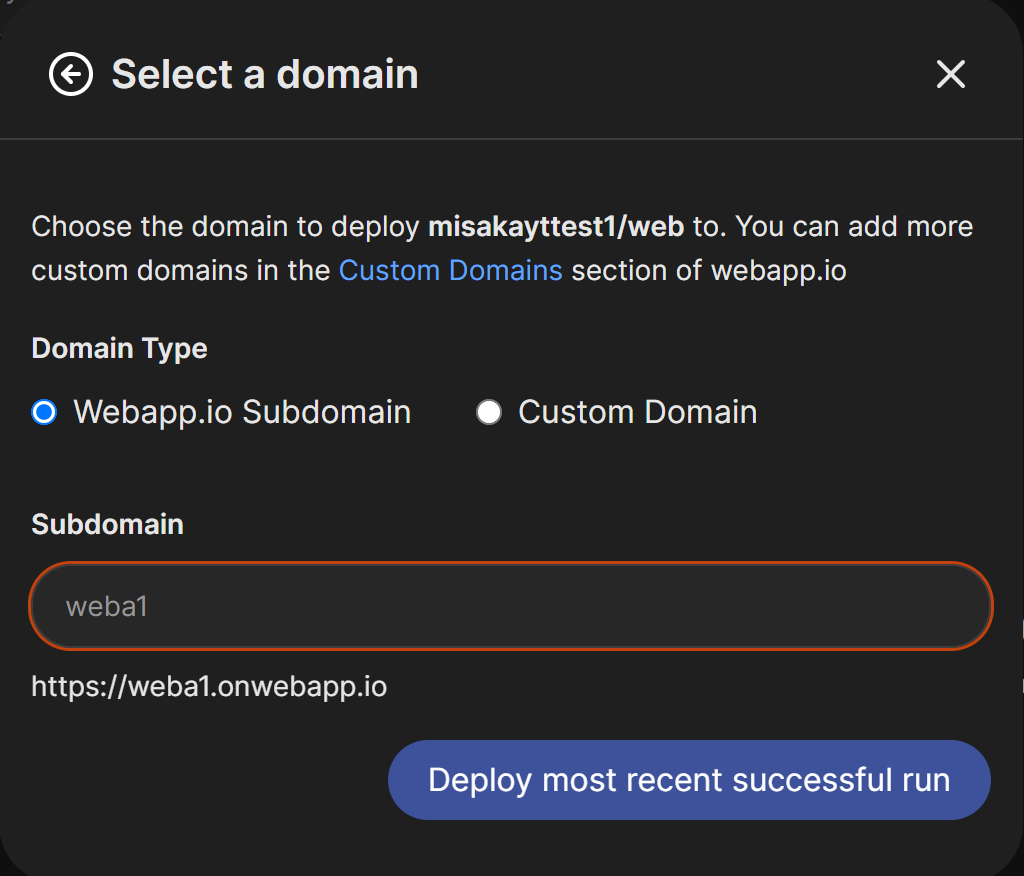

- 在这里选择 webapp 的二级域名或使用自己的自定义域名。这里演示的是二级域名,然后点击“Deploy most recent successful run”按钮,进行部署

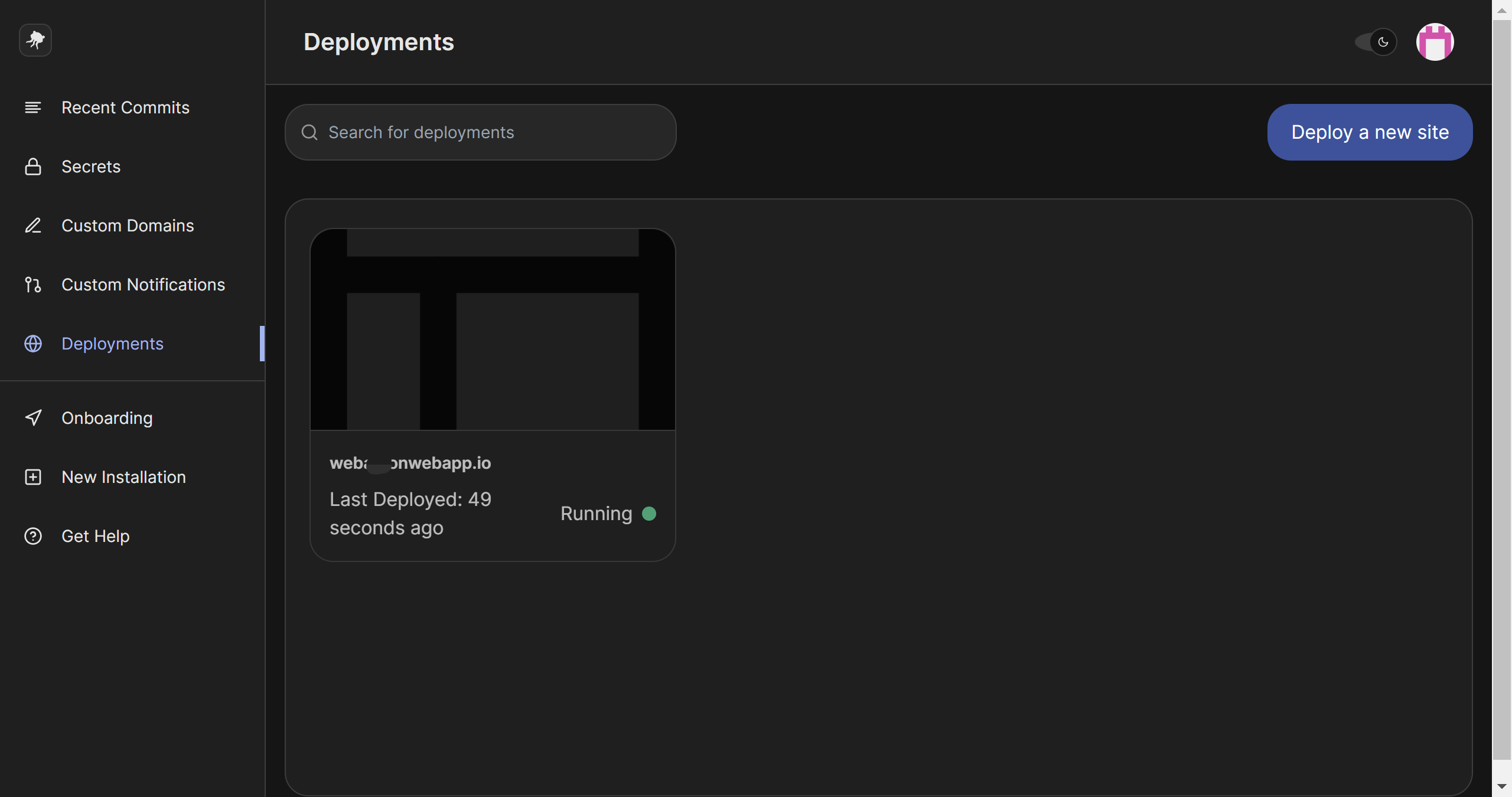

- 当在此出现“Running”时,即可代表部署成功

- 节点配置如下:

协议:Vmess / Vless / Trojan / Shadowsocks |

Xray内核支持WebSocket的0RTT降低延迟功能,可在path路径末尾加上参数:?ed=2048,以激活该功能.

from https://blog.misaka.rest/2023/08/07/webapp-xray/

------------------------------------------------------------

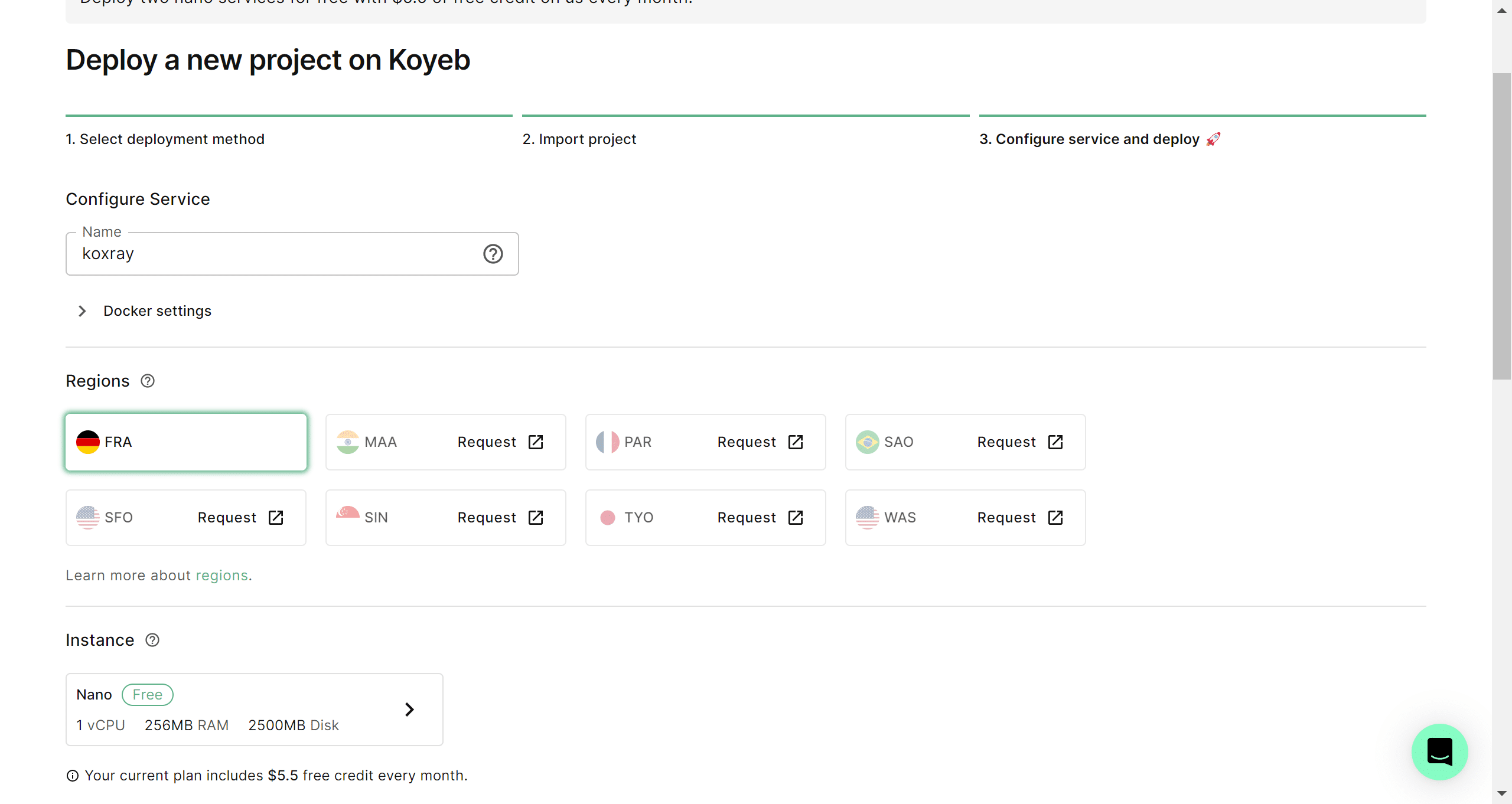

在Koyeb.com空间,部署xray节点

在之前的博客容器云教程中,我向大家介绍了很多容器。但是经过我的实测发现,基本大部分的容器云的提供商的网络只有IPv4。而这篇博客容器云系列教程中提到的Koyeb,就是目前容器云中唯一一个能支持双栈网络的。不过唯一一点不好的地方就是对新用户来说需要信用卡(之前在公测时候的老用户的账户还是和以前一样不用信用卡)

准备材料

- 一枚邮箱(最好是大厂邮箱)

- 一张信用卡(仅针对现在注册的新账户)

部署步骤

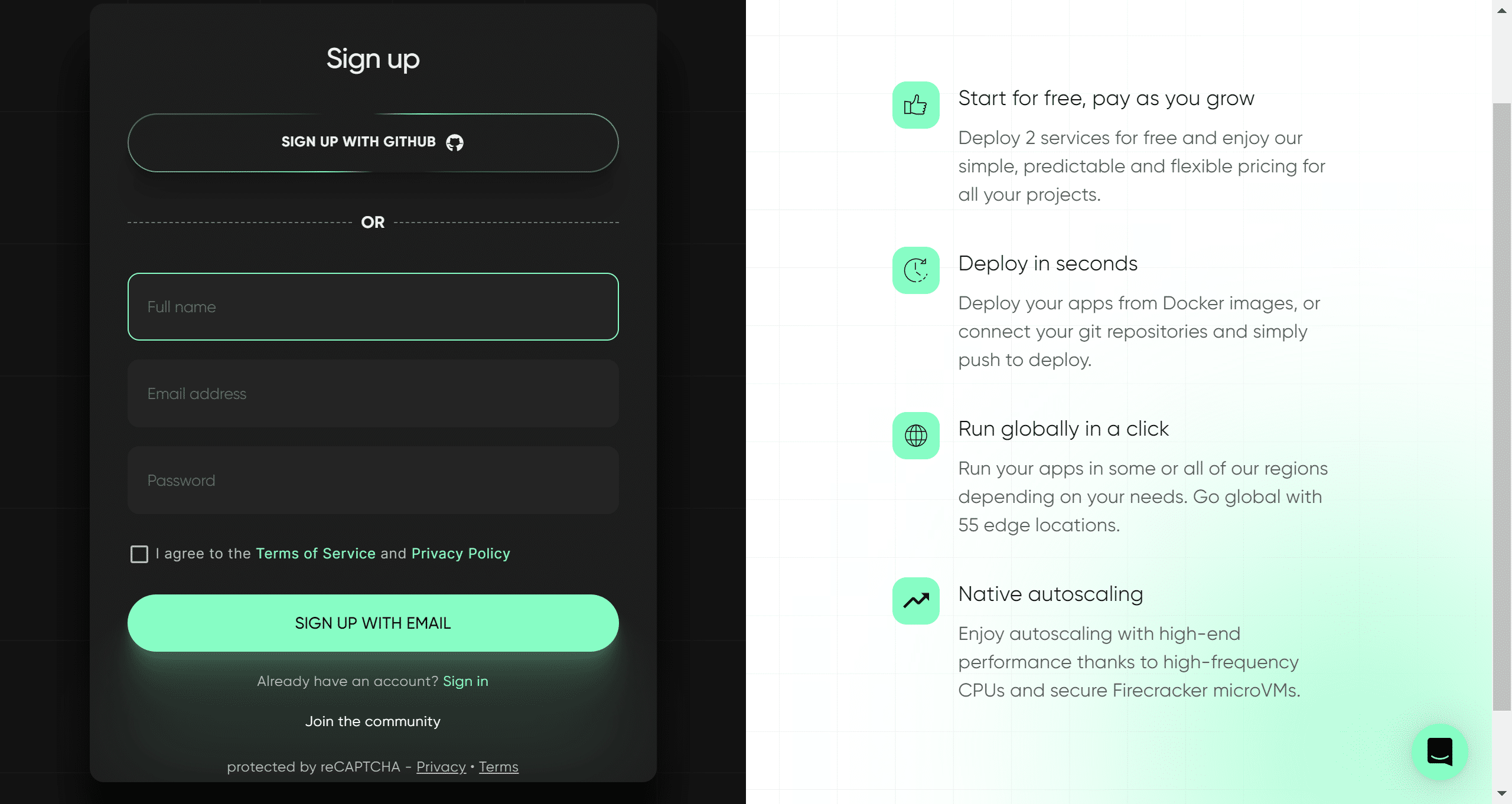

- 打开Koyeb官网:https://www.koyeb.com ,点击“Sign UP”进行注册。如有账户可以点击“Login”登录。

- 输入姓名、邮箱和密码

- 输入信用卡信息验证

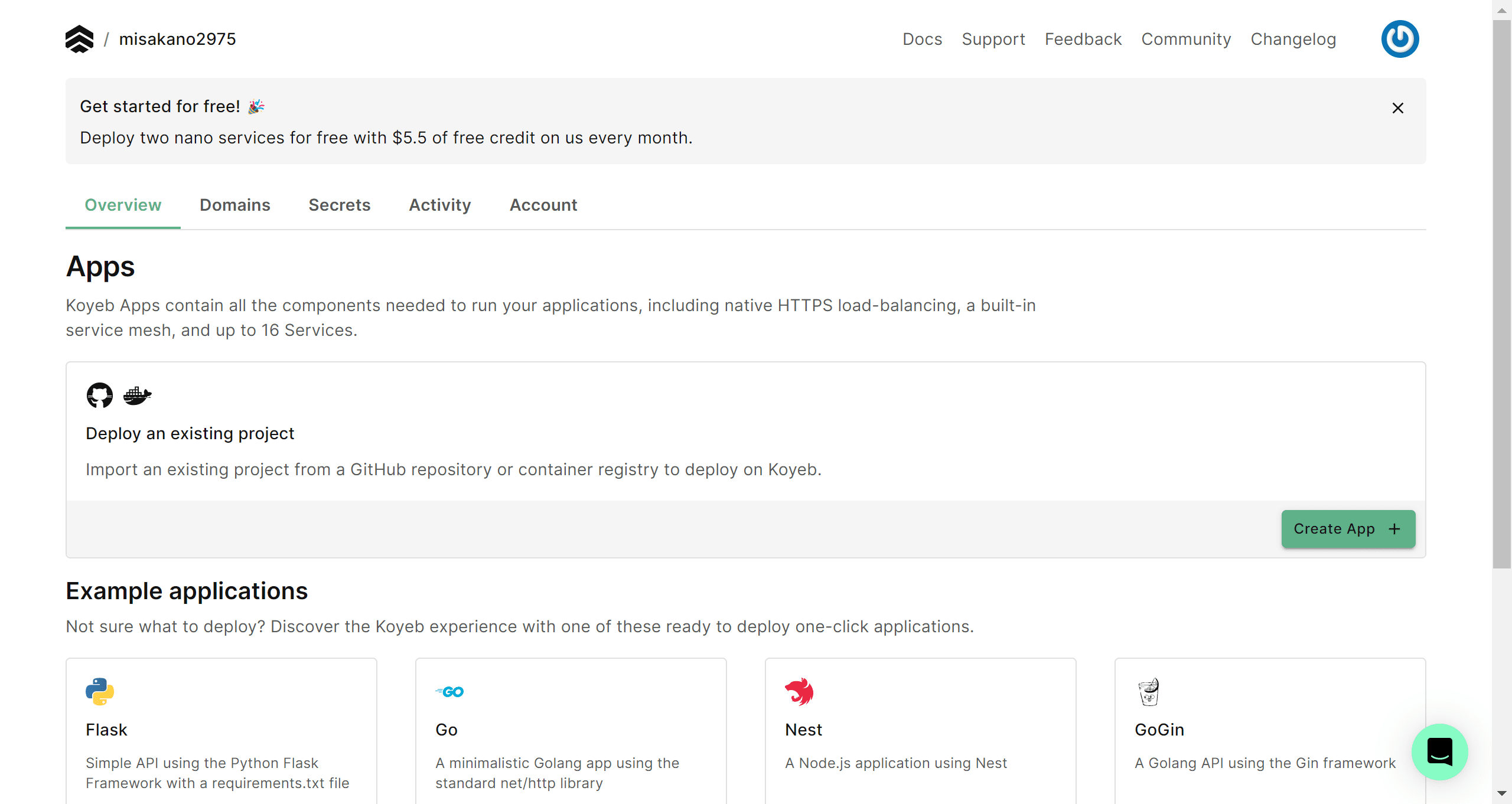

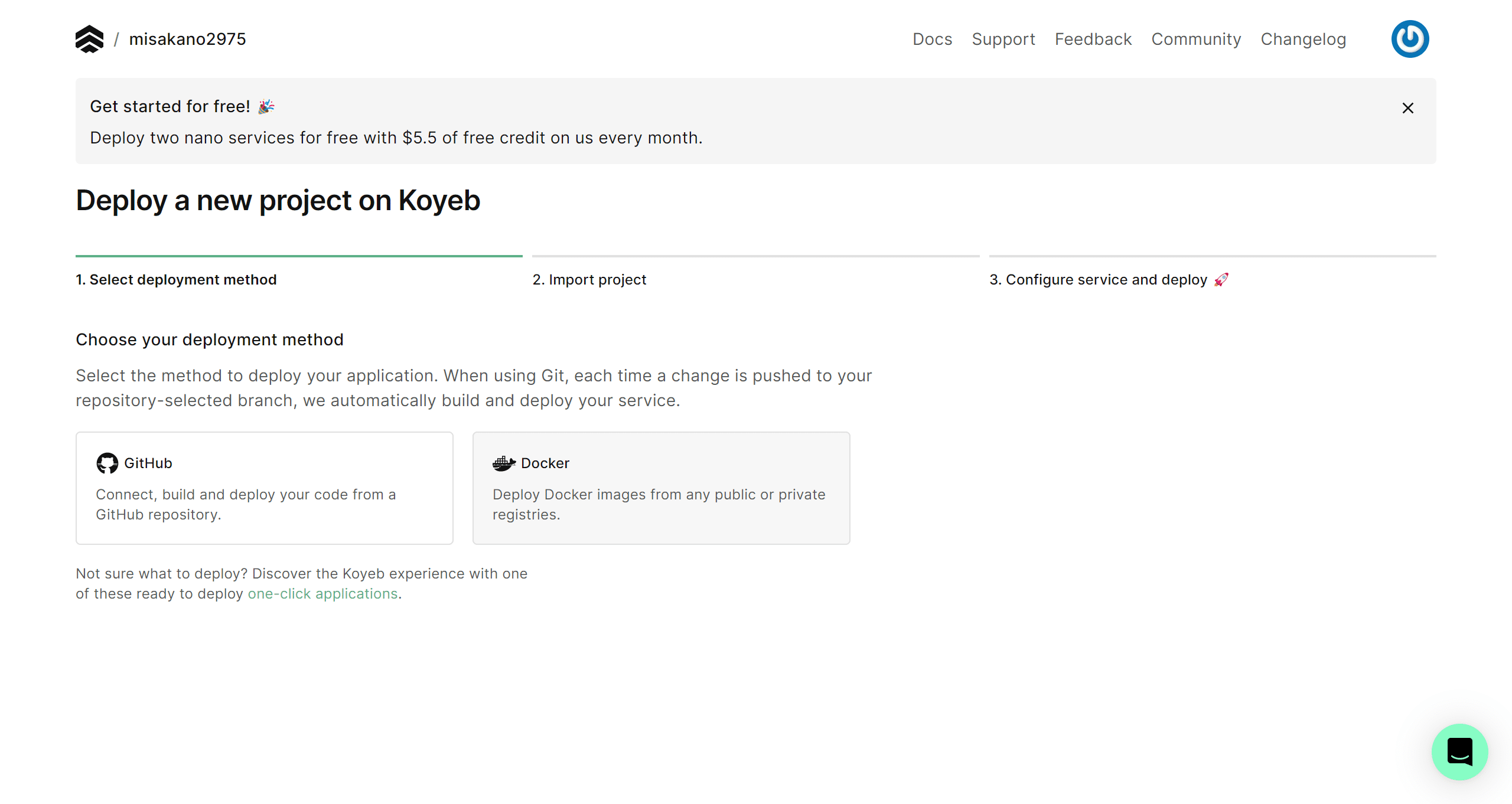

- 点击“Create App”按钮

- 选择“Docker”

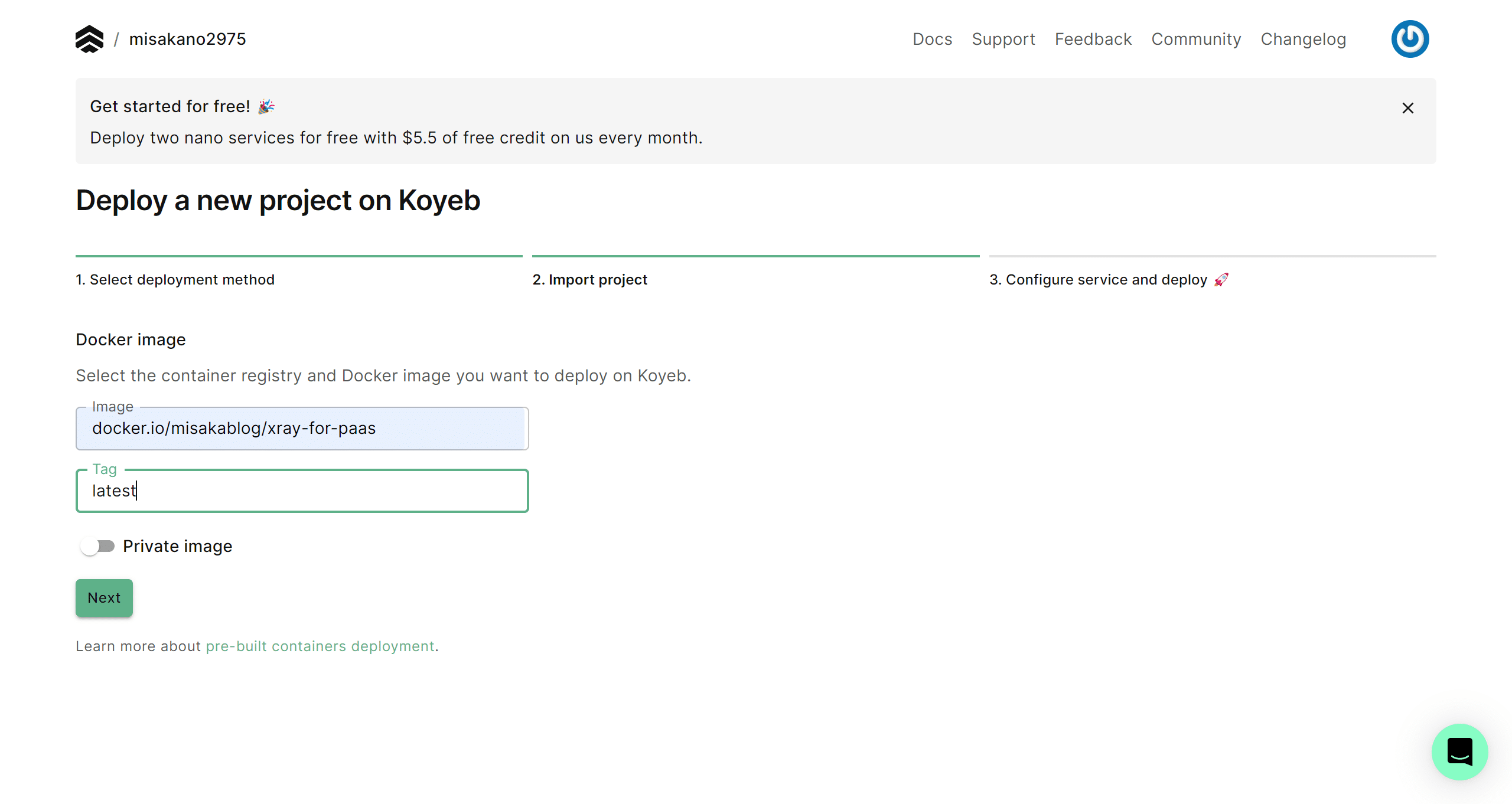

- 镜像名称输入

docker.io/misakablog/xray-for-paas,tag输入latest

- 输入应用名称,选择实例(推荐选Nano的)

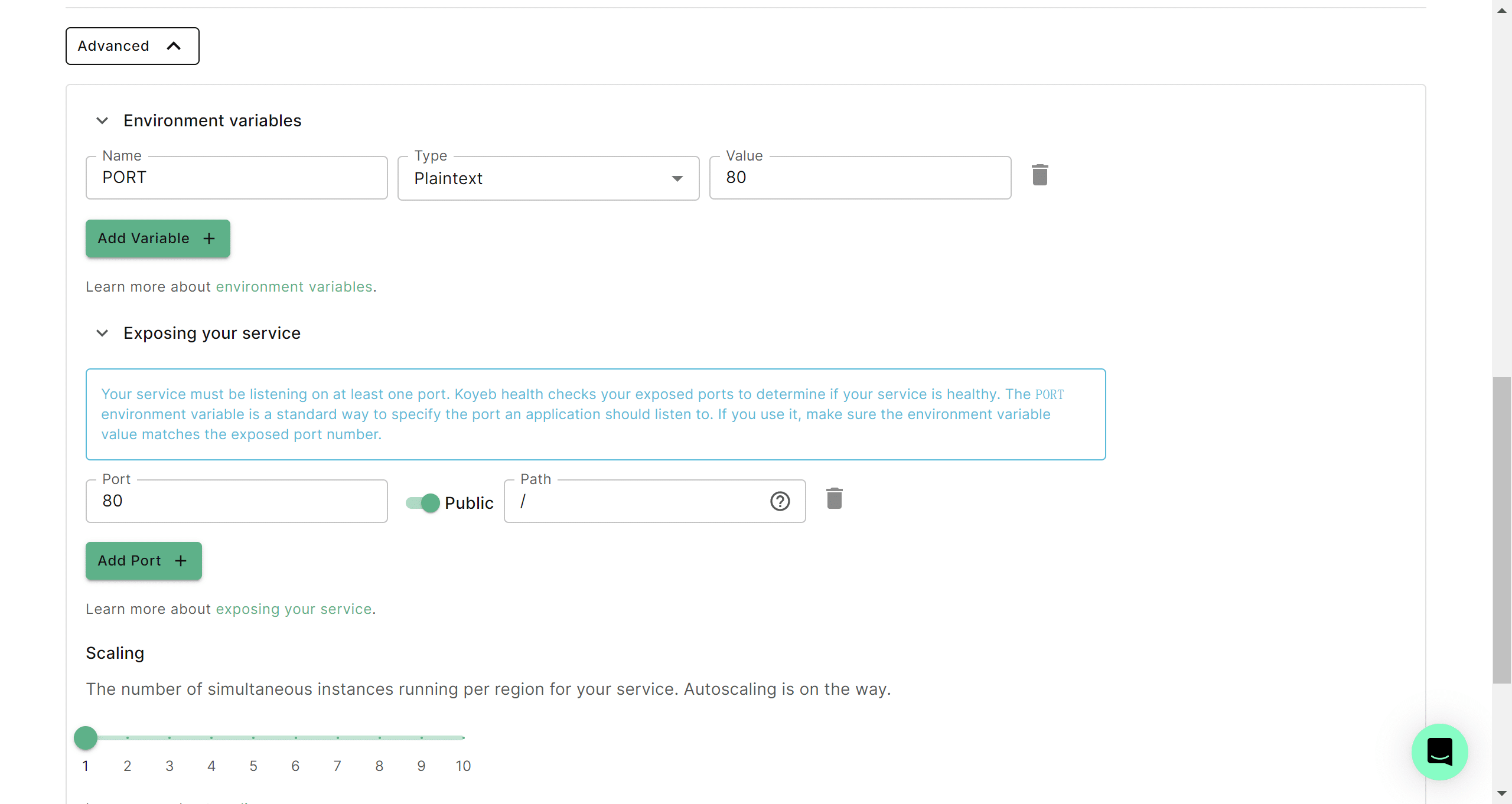

- 点击“Advanced”按钮,将原来的默认端口

8080改成80,然后点击“Add Variable”,参考下表填写环境变量

| 变量名 | 是否必须 | 默认值 | 备注 |

|---|---|---|---|

| UUID | 否 | de04add9-5c68-8bab-950c-08cd5320df18 | 可在线生成 https://www.uuidgenerator.net/ |

| VMESS_WSPATH | 否 | /vmess | 以 / 开头 |

| VLESS_WSPATH | 否 | /vless | 以 / 开头 |

| TROJAN_WSPATH | 否 | /trojan | 以 / 开头 |

| SS_WSPATH | 否 | /shadowsocks | 以 / 开头 |

| NEZHA_SERVER | 否 | 哪吒探针服务端的 IP 或域名 | |

| NEZHA_PORT | 否 | 哪吒探针服务端的端口 | |

| NEZHA_KEY | 否 | 哪吒探针客户端专用 Key |

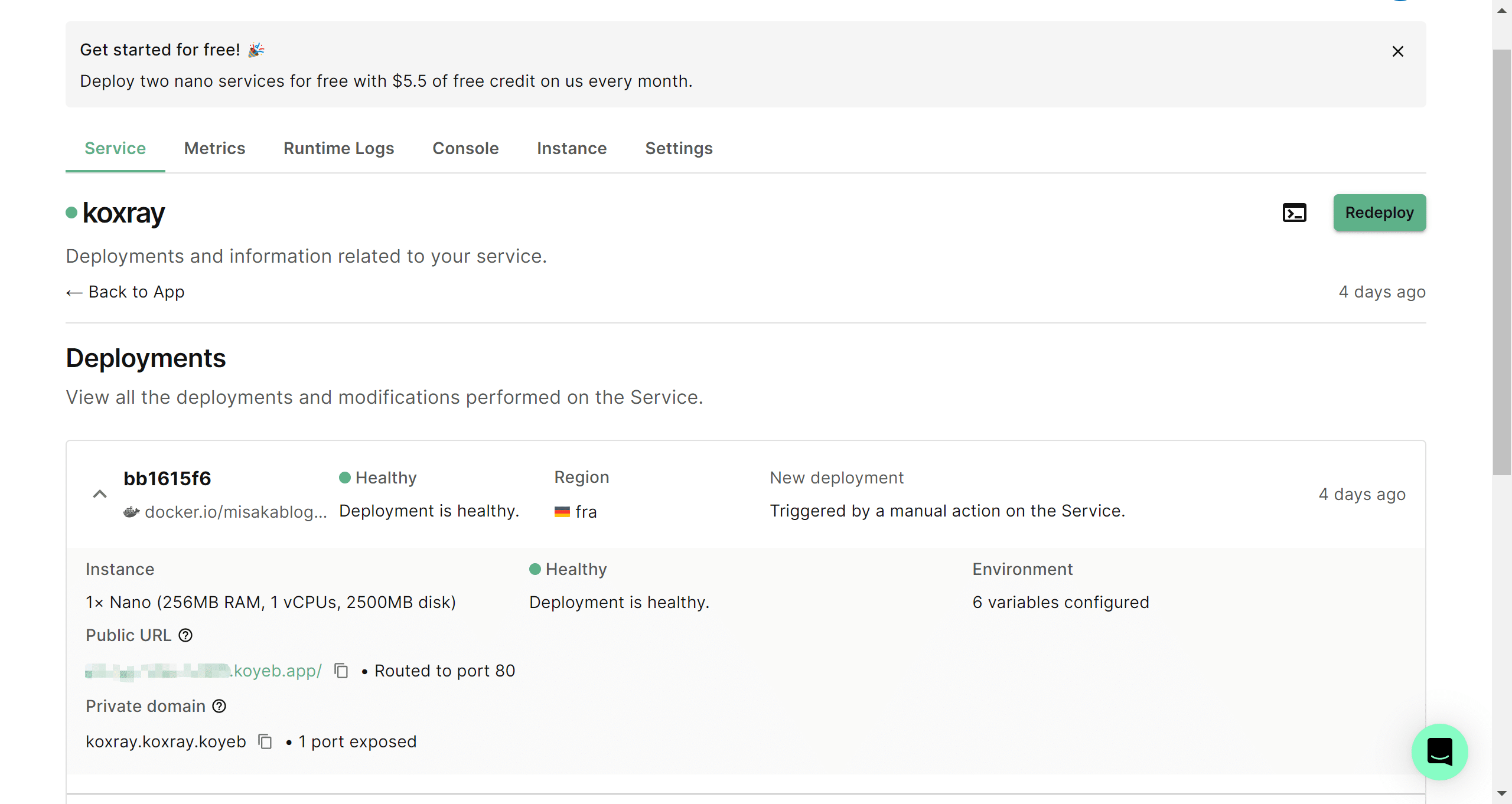

- 等待3-5分钟,待状态出现“Healthy”,即为部署成功。复制Public URL备用

- 节点配置如下

协议:Vmess / Vless / Trojan / Shadowsocks |

Xray内核支持WebSocket的0RTT降低延迟功能,可在path路径末尾加上参数:?ed=2048,以激活该功能.

from https://blog.misaka.rest/2023/02/10/koyeb-xray/

-------------------------------------------------------------------

在Patr.cloud空间上,部署Xray节点

Patr同样作为一个免费的容器云,也正好支持我们使用docker镜像搭建xray。在这期文章中,我来和大家一起在Patr容器云部署xray节点.

推荐大家自己编译xray镜像,以便之后不被封号

准备材料

- 一枚邮箱(最好是大厂邮箱)

注意事项

文章仅供学习交流,请勿滥用此服务

部署步骤

- 打开Patr官网:https://patr.cloud/

- 点击“Try Patr for free”注册账号,如有账号请登录

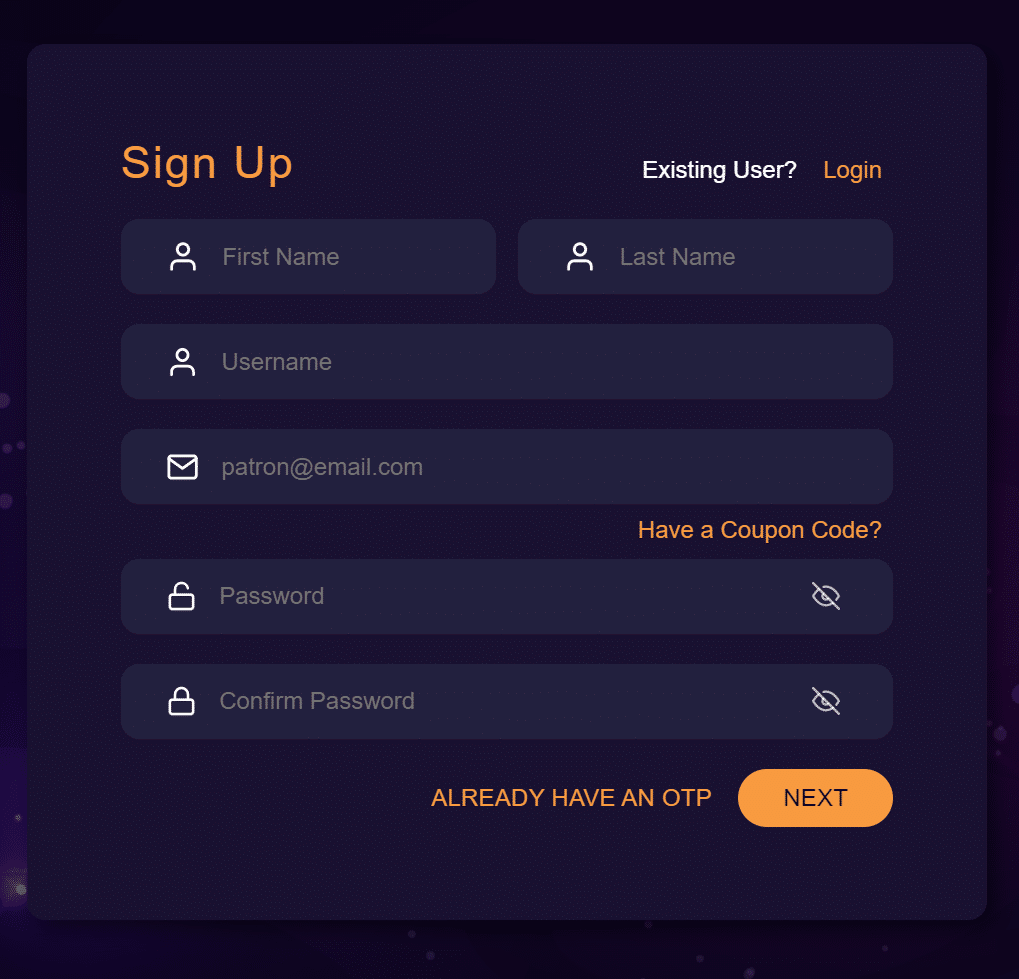

- 输入全名、用户名,邮箱及密码

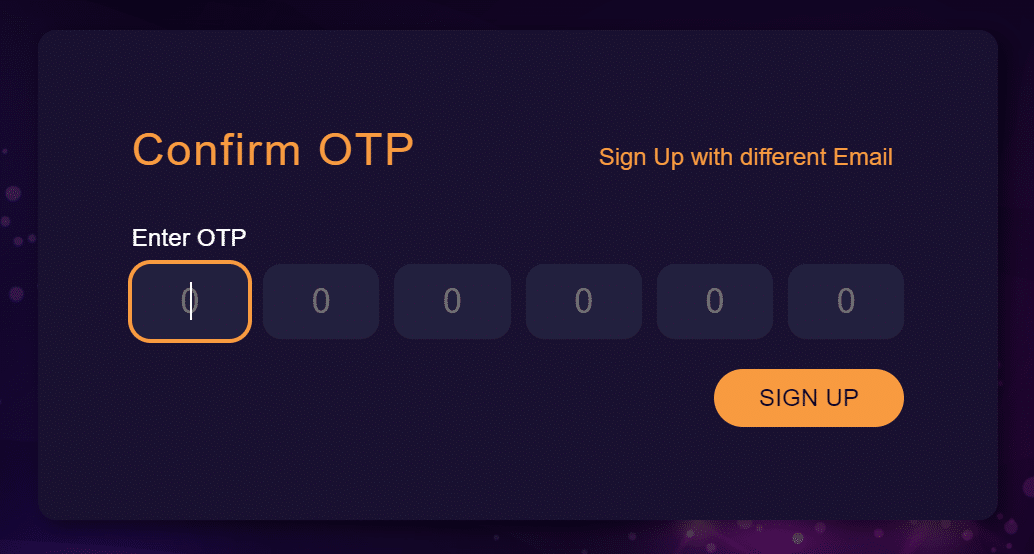

- 检查邮件验证码并输入上来

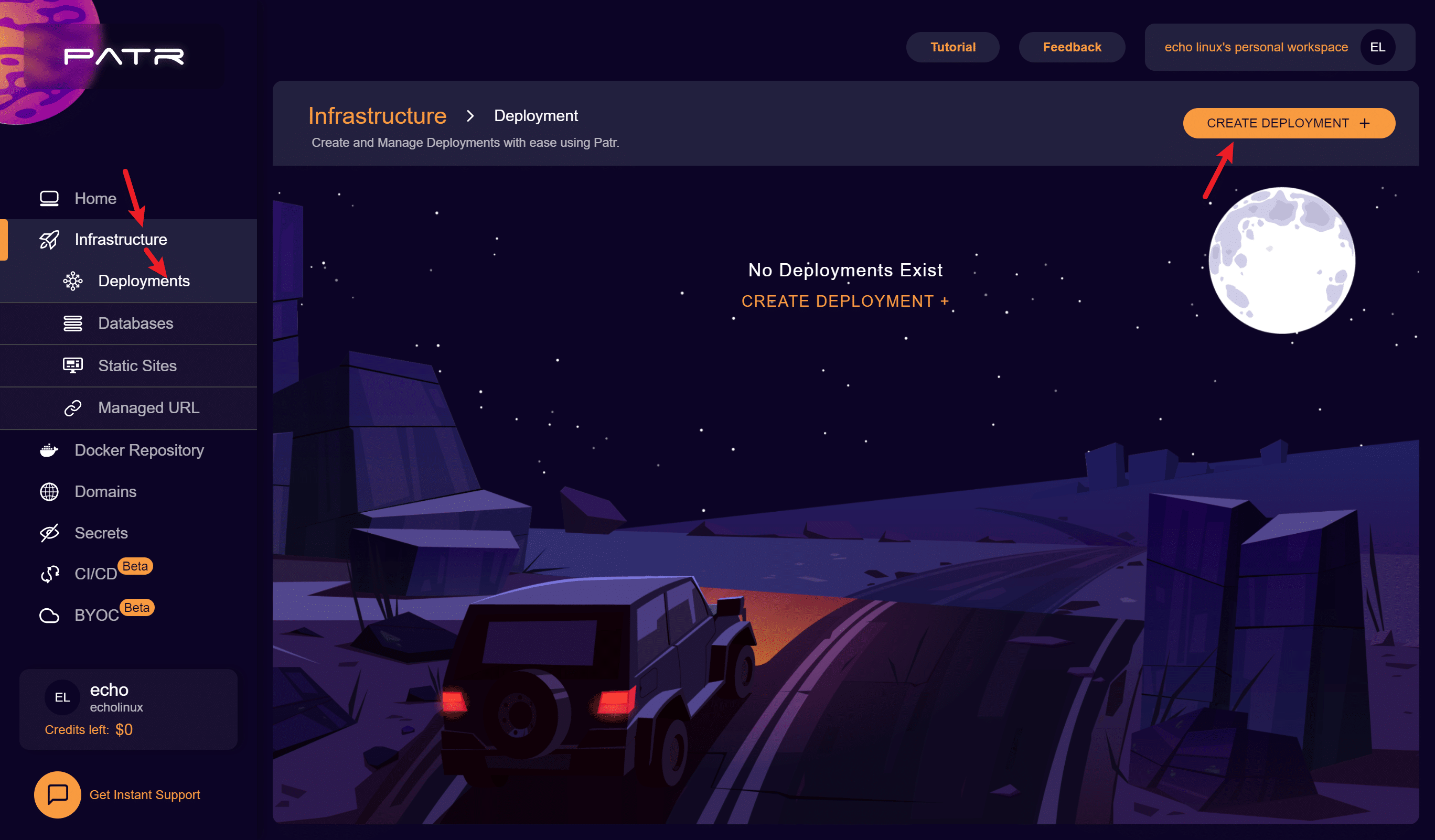

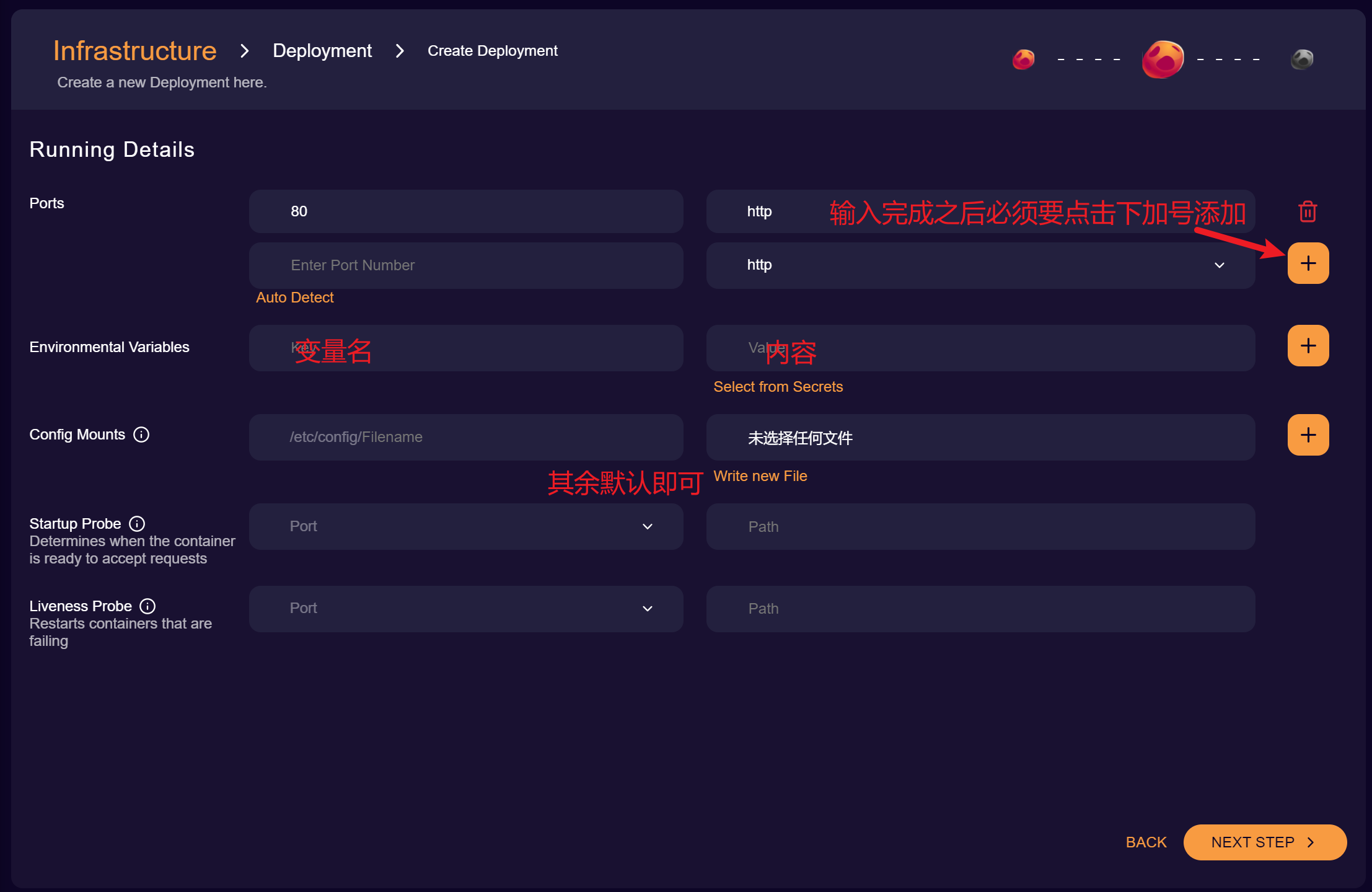

- 依次点击“Infrastructure”→“Deployments”,点击“Create deployment”按钮

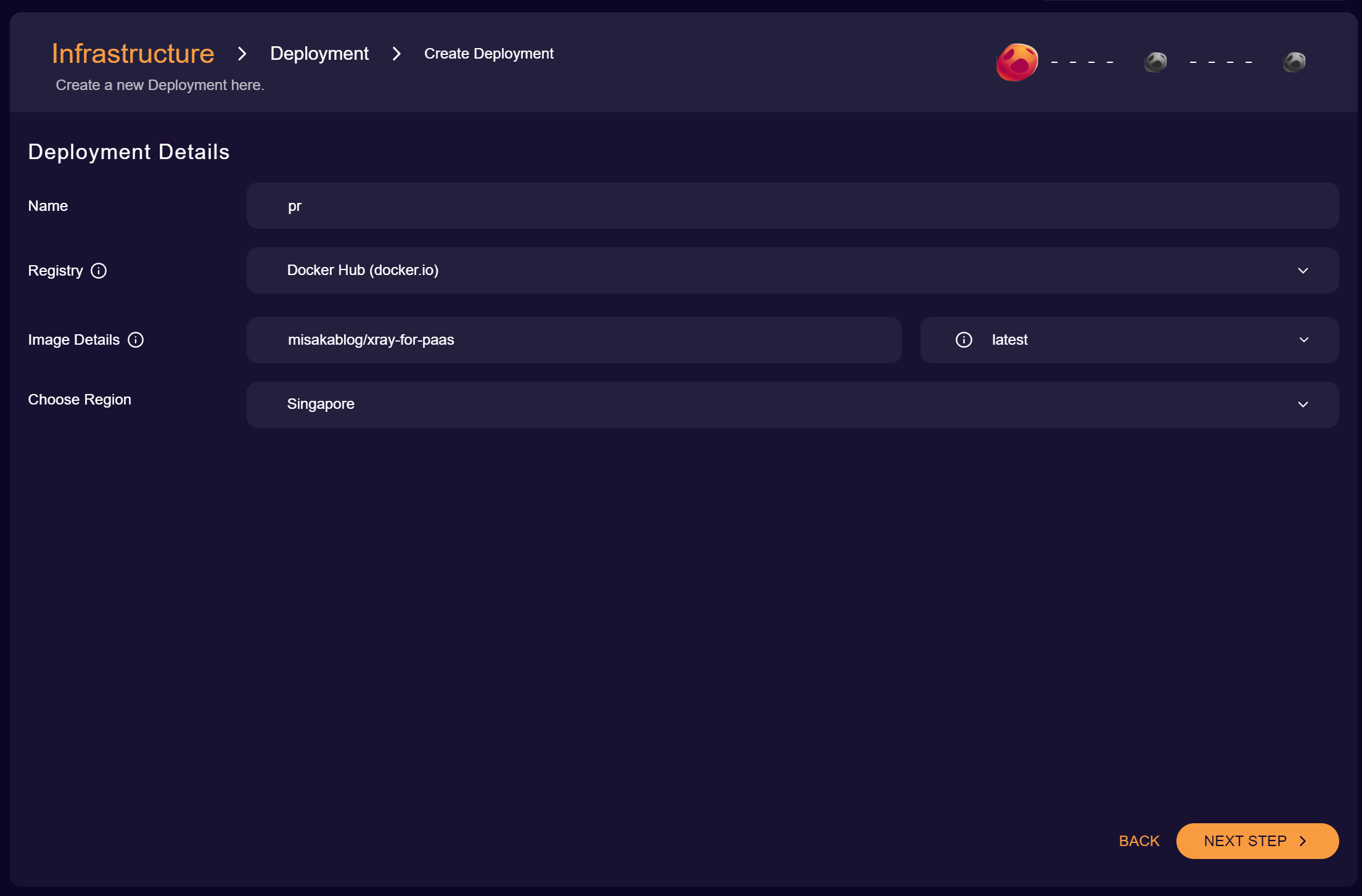

- 输入项目名称(别提到v2、v2ray、xray等一些明显字眼),来源选Docker Hub,镜像名输入

misakablog/xray-for-paas,tag输入latest,地区选新加坡(实测只有新加坡免费)

- http端口输入80,填写环境变量。变量说明如下表格所示。其余默认即可

| 变量名 | 是否必须 | 默认值 | 备注 |

|---|---|---|---|

| UUID | 否 | de04add9-5c68-8bab-950c-08cd5320df18 | 可在线生成 https://www.uuidgenerator.net/ |

| VMESS_WSPATH | 否 | /vmess | 以 / 开头 |

| VLESS_WSPATH | 否 | /vless | 以 / 开头 |

| TROJAN_WSPATH | 否 | /trojan | 以 / 开头 |

| SS_WSPATH | 否 | /shadowsocks | 以 / 开头 |

| NEZHA_SERVER | 否 | 哪吒探针服务端的 IP 或域名 | |

| NEZHA_PORT | 否 | 哪吒探针服务端的端口 | |

| NEZHA_KEY | 否 | 哪吒探针客户端专用 Key |

- 按照下图配置

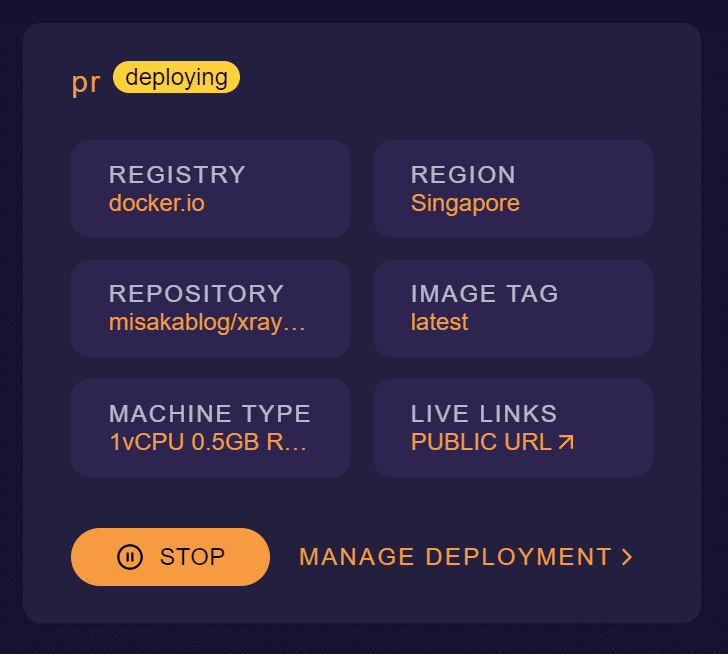

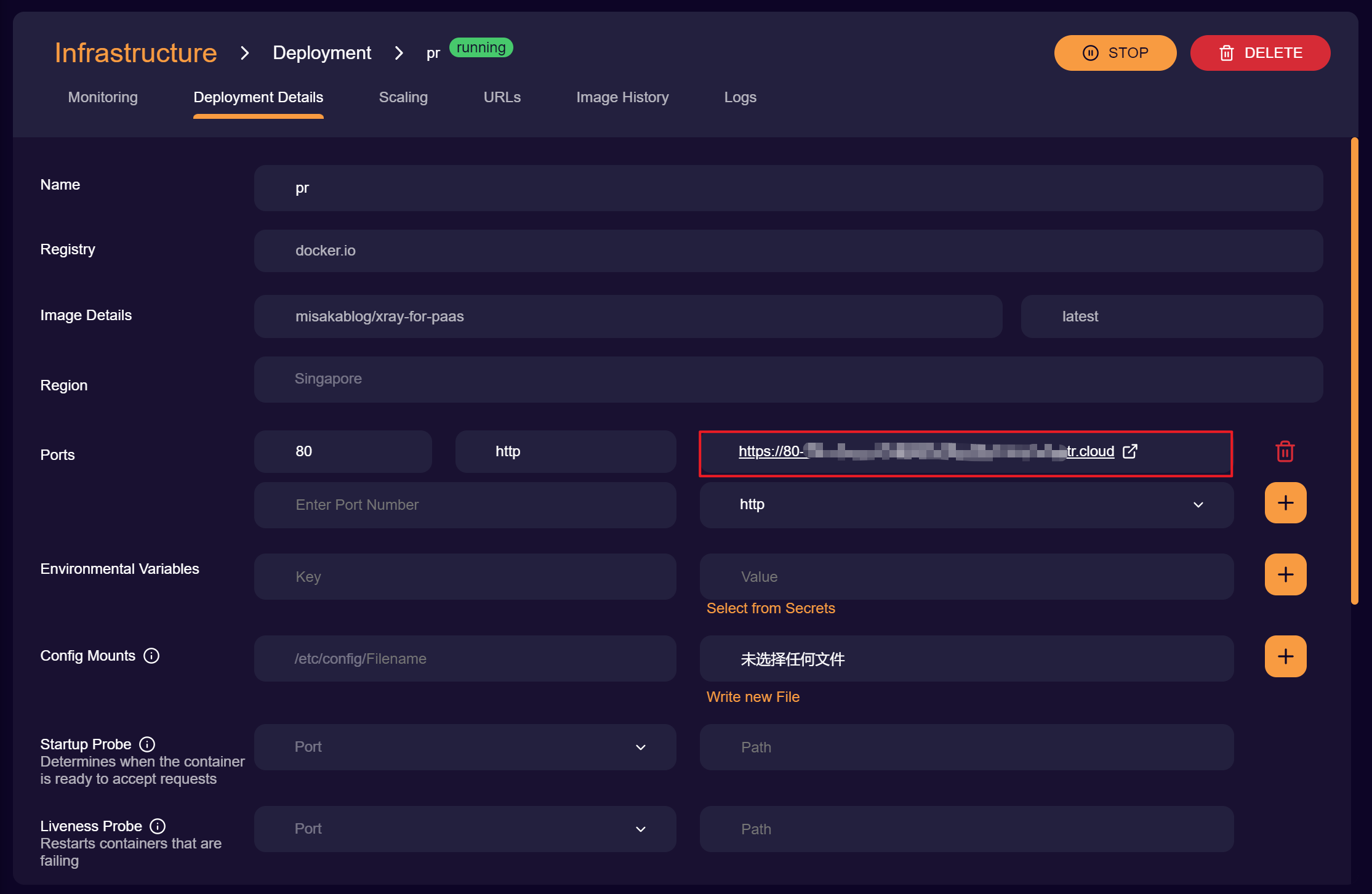

- 等待创建。待创建成功之后点击“Public URL”。(更新:近期Patr好像服务器炸了,如果一直出现deploying也可以不用管他,照样进去,伪装网站能正常打开即可)

- 复制粘贴这里提供的链接,备用

- 节点配置如下:

协议:Vmess / Vless / Trojan / Shadowsocks |

Xray内核支持WebSocket的0RTT降低延迟功能,可在path路径末尾加上参数:?ed=2048,以激活该功能

由于Patr暂时不支持自定义域名,如遇域名被墙,可使用cf wkr/pages反代.

from https://blog.misaka.rest/2023/01/18/patr-xray/

----------------------------------------------------------------

在 magma 部署 vless 节点

今天介绍的 magma,也算是一个白嫖的 mc 服务器平台。这篇教程就来和大家一起在 magma 上部署 vless 节点

准备材料

- 一枚邮箱(最好是大厂邮箱)

部署步骤

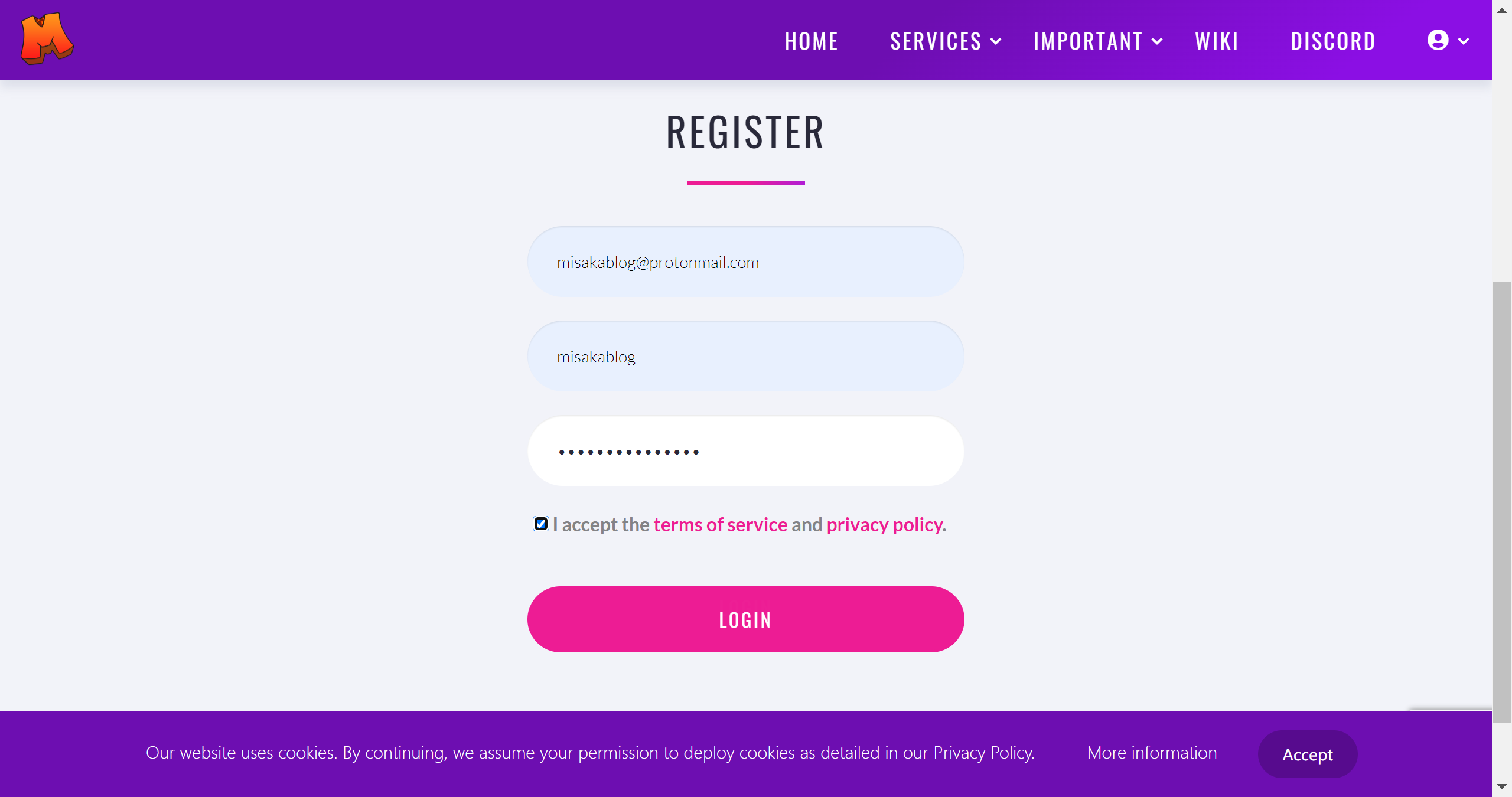

- 打开 magma 官网:https://magmanode.com/ ,然后点击右上角。如有账号点击“Login”登录,没有账户点击“Register”注册

- 输入邮箱、用户名和密码,然后点击“Login”进行注册(能不能严谨点,写成“Register”)

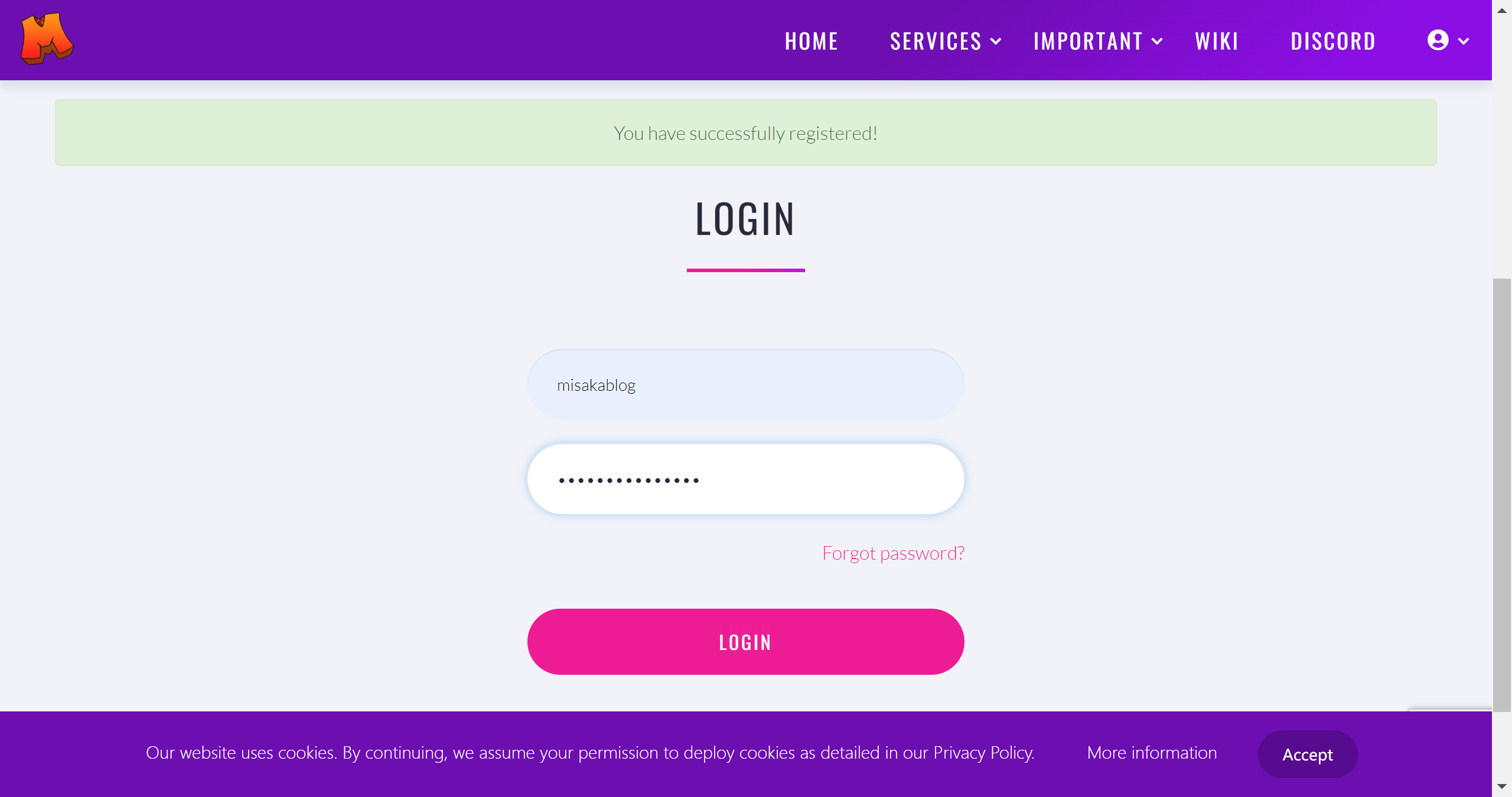

- 输入邮箱和密码,点击“Login”进行登录

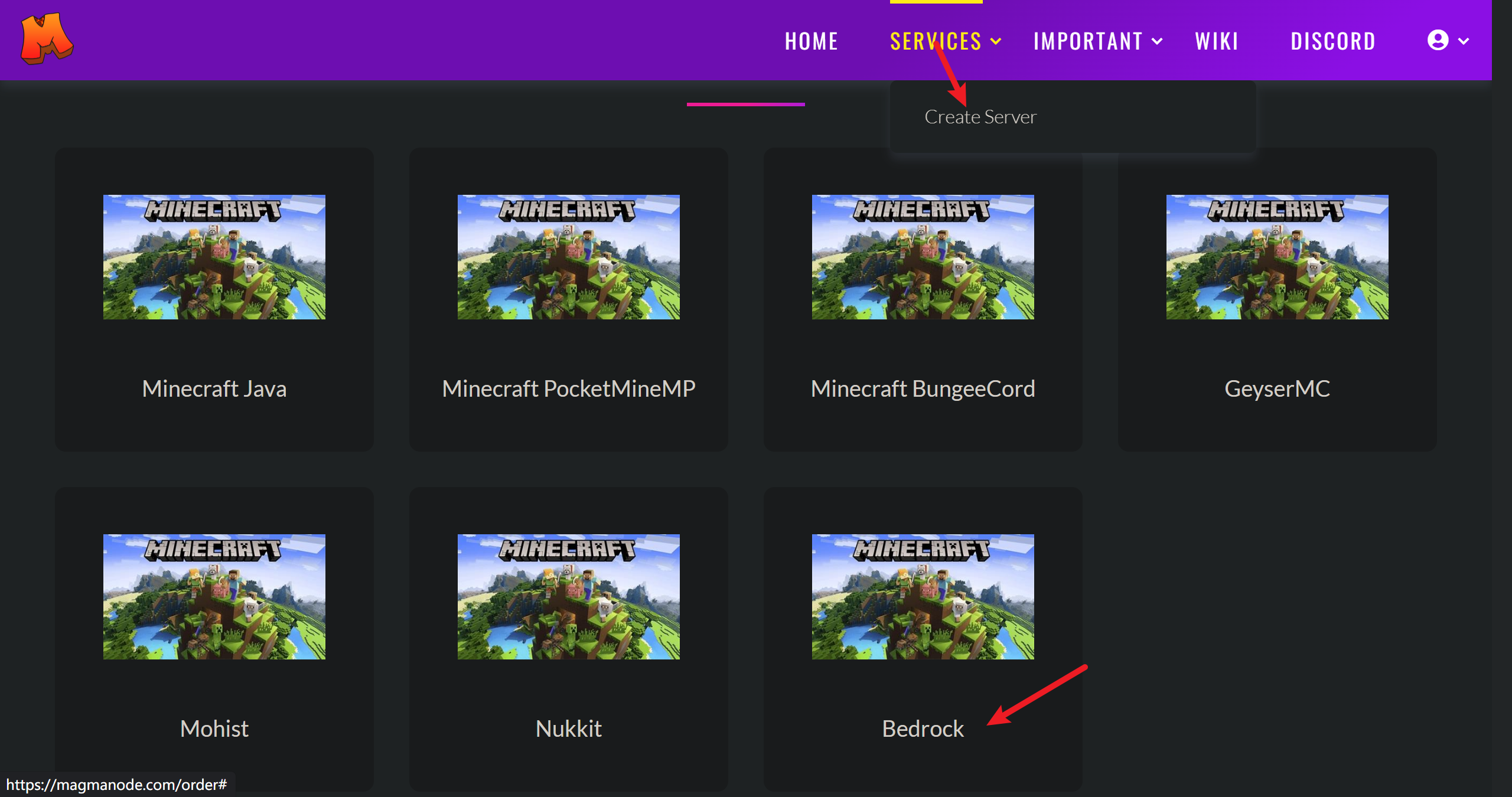

- 依次点击上方导航栏的“Service”→“Create Server”,选择底下的“Bedrock”

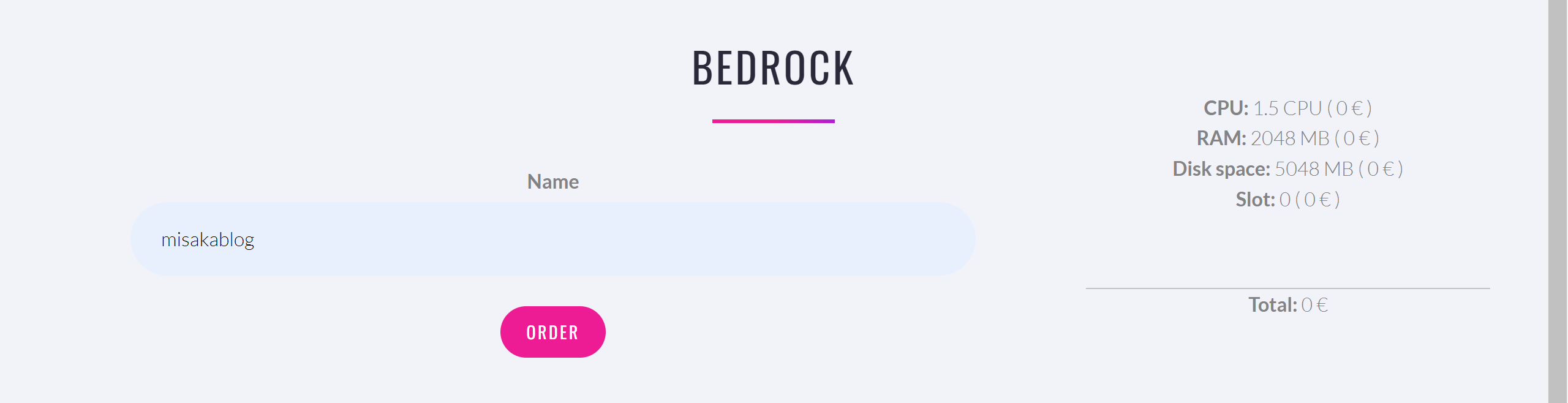

- 选择服务器类型,点击“Free”按钮即可

- 输入服务器名称,然后点击“Order”按钮

- 点击“Manage”按钮

- 点击“Modify”按钮

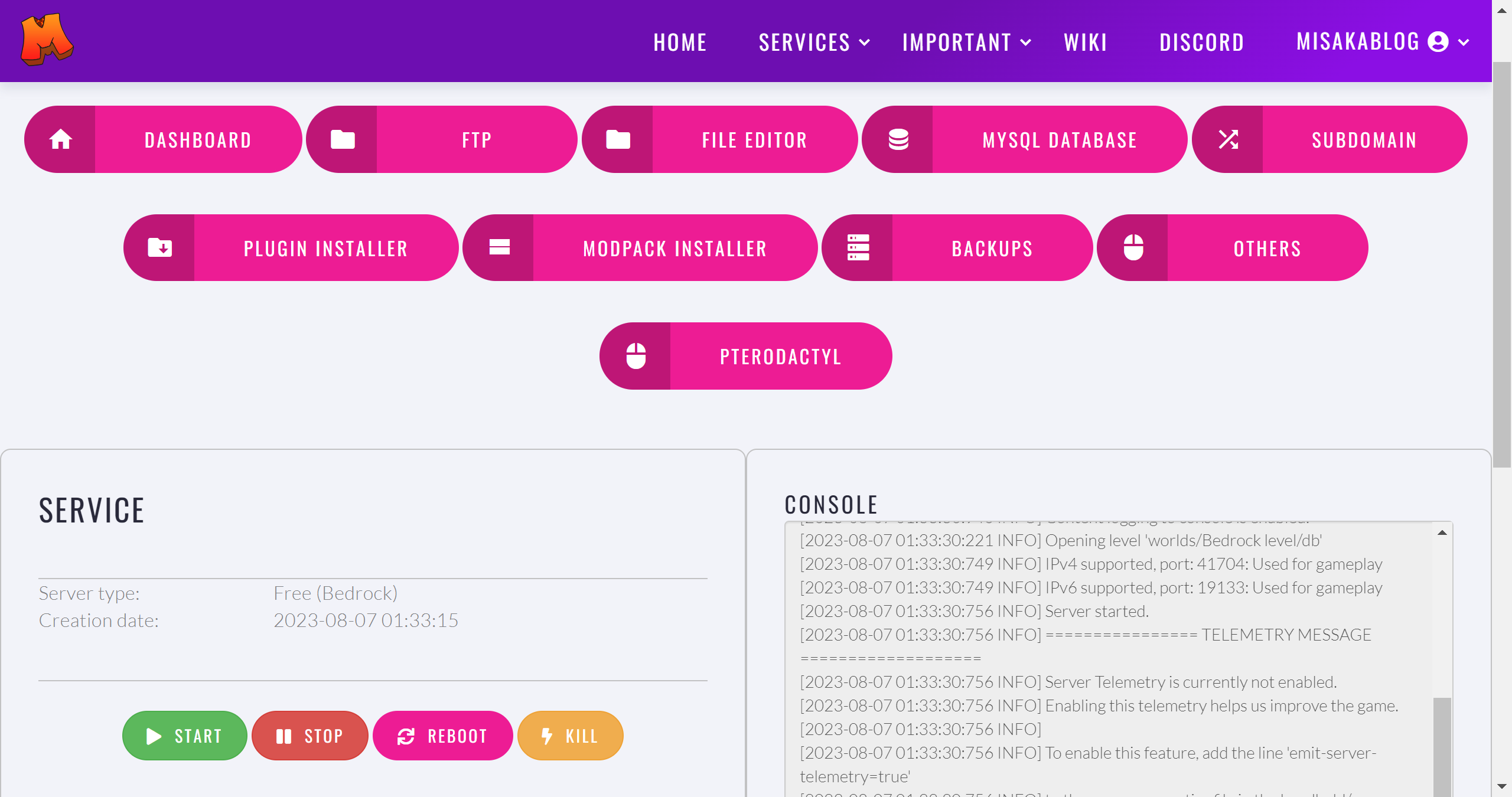

- 在此先把服务器 Stop 掉,然后点击“File Editor”按钮

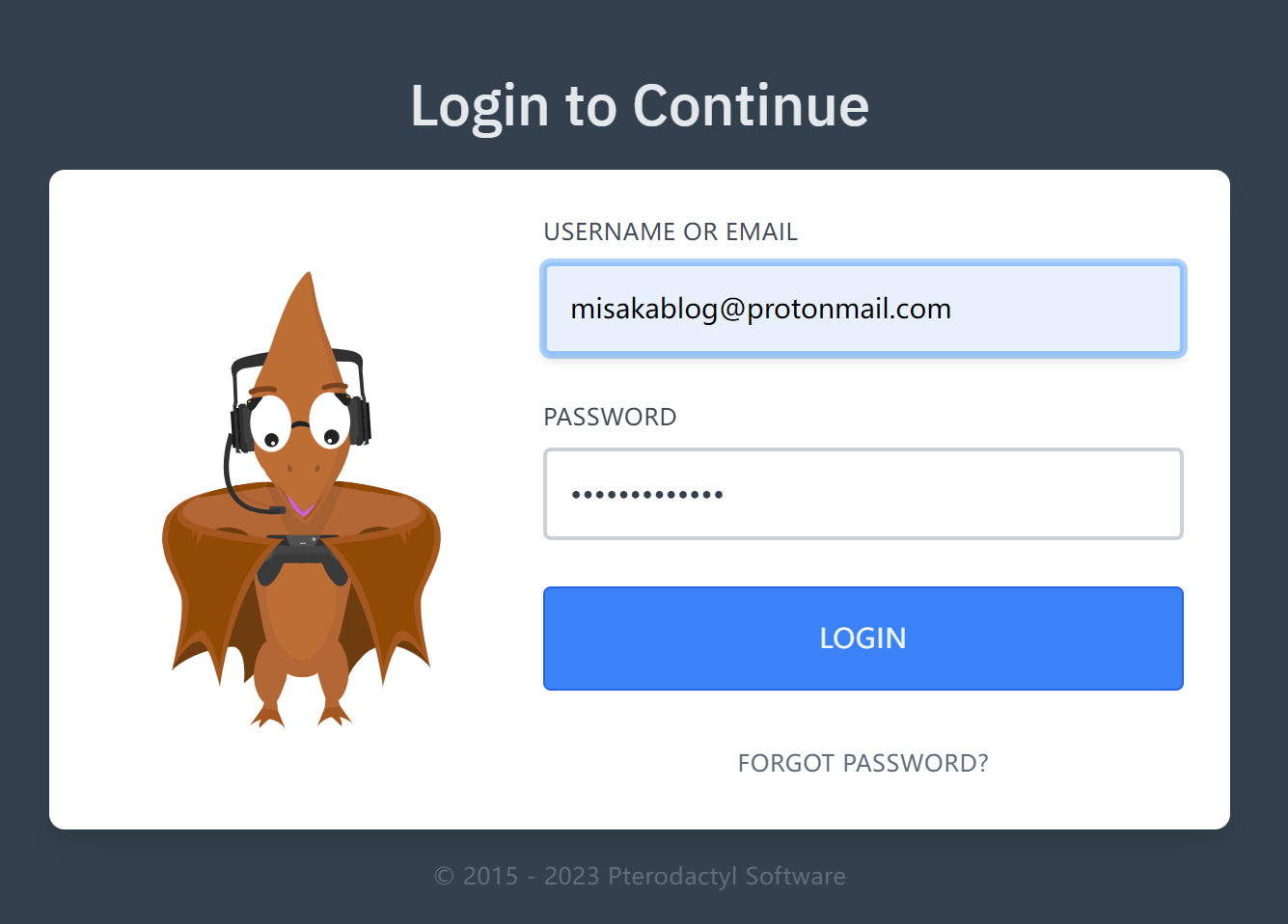

- 输入用户名和密码,点击“Login”登录

- 点击进入服务器

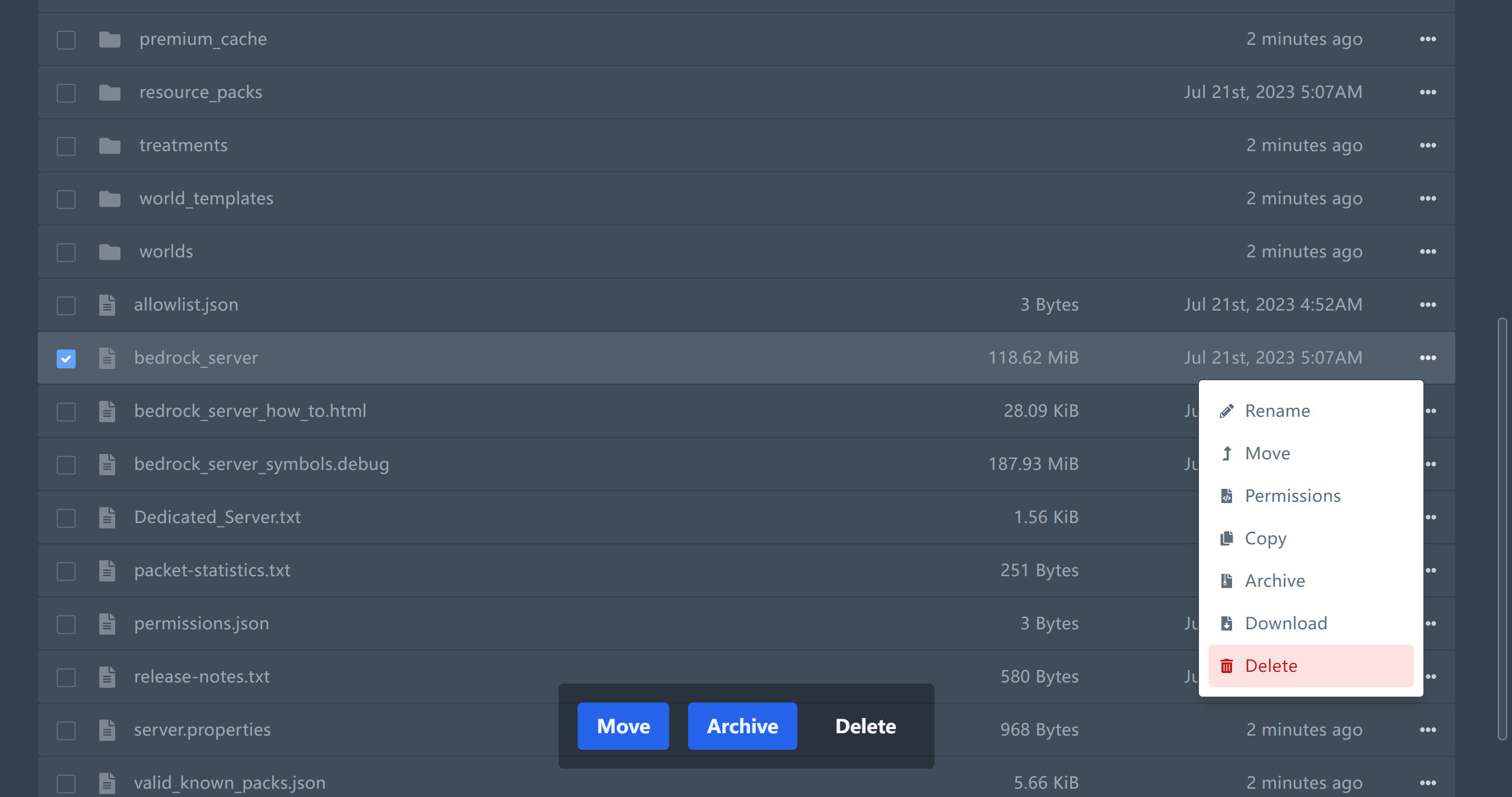

- 转到“Files”选项,将原来的

bedrock_server删掉

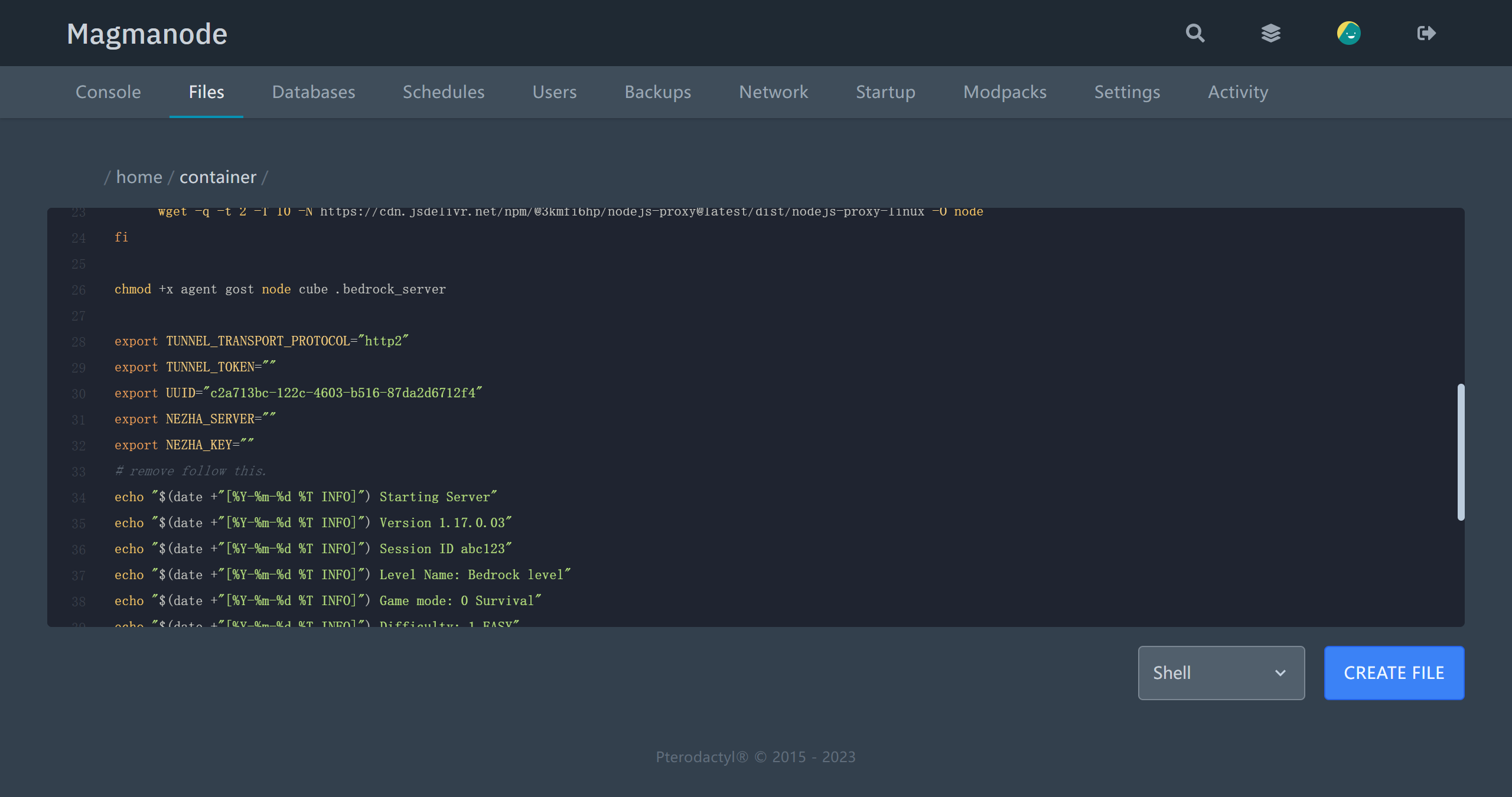

- 创建一个新文件,将 https://raw.githubusercontent.com/Misaka-blog/mc-hosting-vless/main/bedrock_server 的内容全部复制至里面。修改第30行的UUID,文件类型选择“Shell”,点击“Create file”按钮,输入名

bedrock_server保存

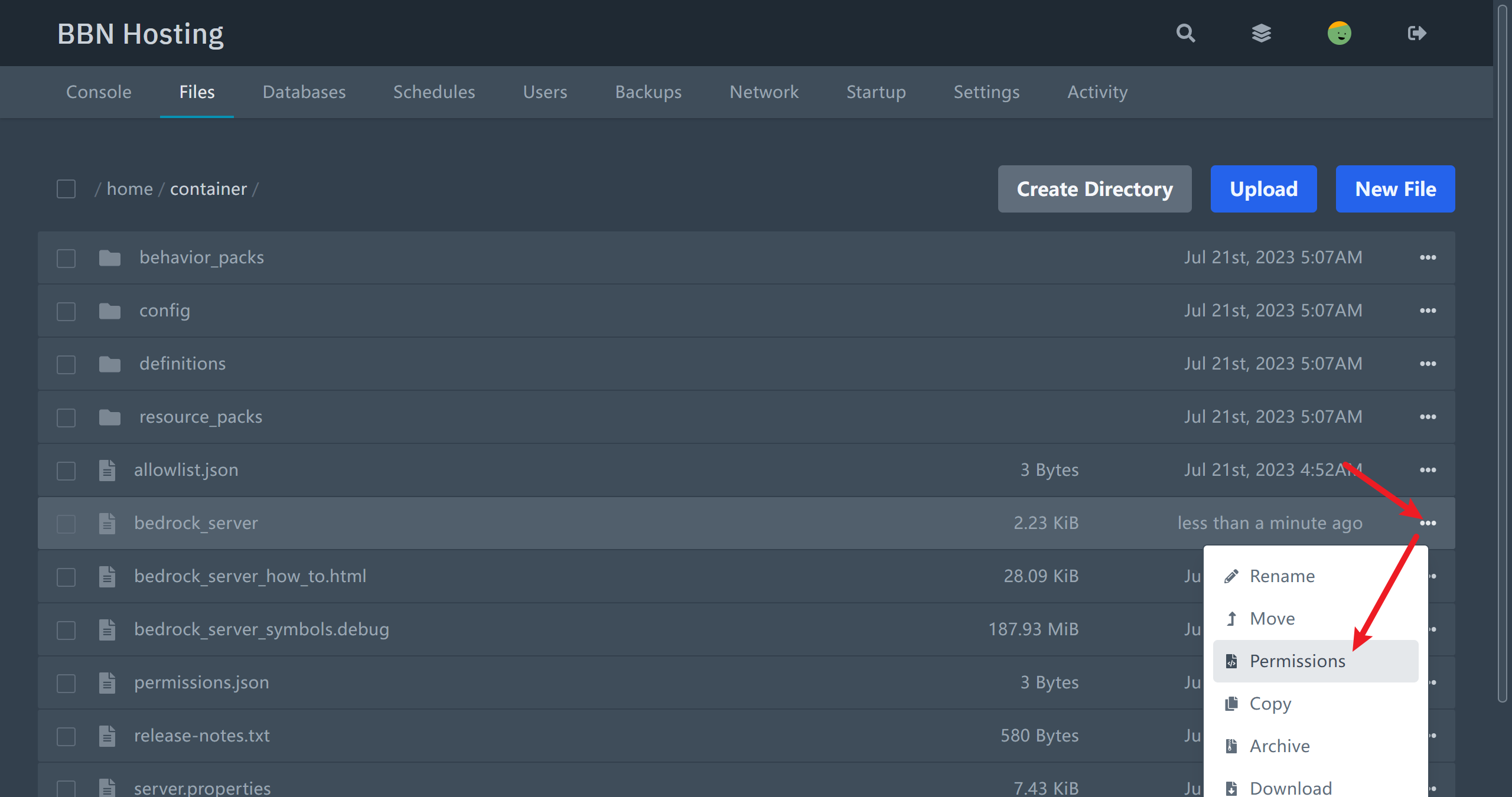

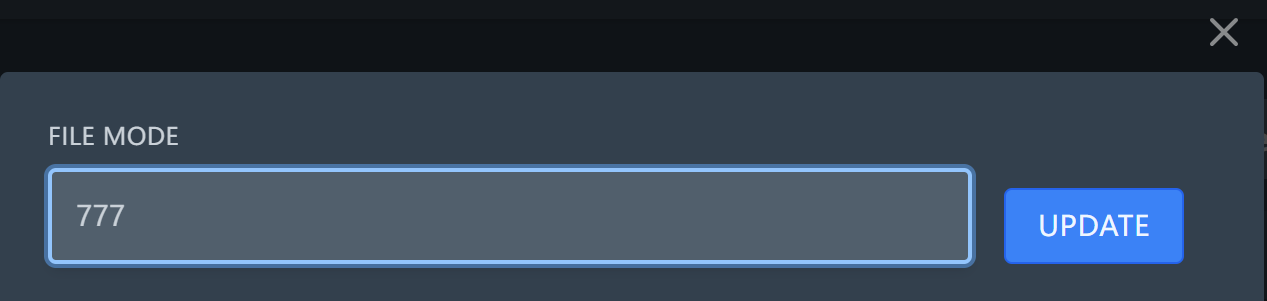

- 修改文件权限为777

- 转到“Console”页面,点击“Start”启用机器。待看到“Server marked as running…”时即可代表部署成功

- 节点配置如下:

协议:Vless |

Xray内核支持WebSocket的0RTT降低延迟功能,可在path路径末尾加上参数:?ed=2048,以激活该功能

- 可以通过 CF 的 Origin Rules 功能,将节点套入 CDN. from https://blog.misaka.rest/2023/08/06/magma-vless/

---------------------------------------------------------------

https://gitlab.com/users/Misaka-blog/projects

No comments:

Post a Comment