拦路扫描是相比下很笨拙的监视手段。明明有很多可以让当权者轻松监视所有人的技术工具,他们为什么不用?更有可能的是,他们一直都在使用,只是我们不知道.

日前网络传出消息称中国北京出现了警方在街头随机扫描路人手机的审查监视行为。我们没能具体核实该消息,包括它出现在哪些地区、扫描是否有针对性、以及该扫描技术本身的用意是什么。但此前新疆地区曾发生过同样的事件描述,据称针对移动设备上安装的反审查软件。

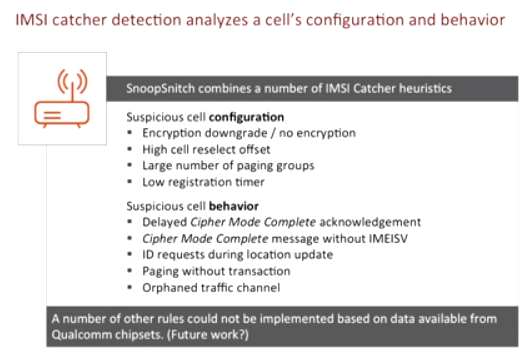

不管怎样这种强行扫描的做法是非常笨拙的,因为显然有很多其他技术能够让当权者在公民完全不知情的情况下实现间谍式监视,IMSI 捕手就是。

IMSI 捕手(俗称黄貂鱼)这种秘密手机监控技术的使用近几年来已经变得非常常见,很多国家的政府和情报机构都在使用这种技术监视他们的公民:英国警方前段时间一直在因使用 IMSI 捕手被民间权利组织挑战;美国两年前就被曝花费了上亿美元购买 IMSI 捕手,警方和情报部门利用这种技术在没有法庭手令的情况下进行大规模监视;加拿大警方公开将 IMSI 捕手描述为“重要工具”;2015 年伊朗将黄貂鱼送给了穆加贝,此后津巴布韦一直在使用它监视社会……

美国使用黄貂鱼的最新报告,以及公民社会的反抗《How the cops are tracking you》

另参见以下报告:

- Associated Press: US suspects cellphone spying devices in DC, Frank Bajak, 2018.04.04: https://apnews.com/d716aac4ad744b4cae3c6b13dce12d7e/APNewsBreak:-US-suspects-cellphone-spying-devices-in-DC

- NPR: Feds Say They’ve Detected Apparent Rogue Spy Devices In D.C., Merrit Kennedy, 2018.04.04: https://www.npr.org/sections/thetwo-way/2018/04/04/599428495/feds-say-theyve-detected-apparent-rogue-spy-devices-in-d-c

- Washington Post: DHS has detected possible cellphone surveillance in D.C. — and doesn’t know who’s doing it, Matt Zapotosky, 2018.04.03: https://www.washingtonpost.com/world/national-security/dhs-says-it-has-detected-possible-cellphone-surveillance-in-dc--and-doesnt-know-whos-doing-it/2018/04/03/f69fbe36-3785-11e8-acd5-35eac230e514_story.html

- BBC: Mystery Stingray devices discovered in Washington, 2018.04.04: http://www.bbc.com/news/technology-43639709

- MuckRock: Rochester police release unredacted list of Harris Corp StingRay and KingFish products, Curtis Waltman, 2016.12.02: https://www.muckrock.com/news/archives/2016/dec/07/rochester-police-release-unredacted-list-harris-co/

- Electronic Frontier Foundation: One Pager on Cell Site Simulators, https://www.eff.org/document/eff-one-pager-cell-site-simulators

- New York Times: New York Police are Using Covert Cellphone Trackers, Civil Liberties Group Says, Joseph Goldstein, 2016.02.11: https://www.nytimes.com/2016/02/12/nyregion/new-york-police-dept-cellphone-tracking-stingrays.html

- American Civil Liberties Union: Stingray tracking devices: who’s got them? Updated March 2018: https://www.aclu.org/issues/privacy-technology/surveillance-technologies/stingray-tracking-devices-whos-got-them

- DHS Letter Cover: https://www.documentcloud.org/documents/4429966-DHS-response-to-Wyden-3-26-18.html

- DHS Letter Attachment: https://www.documentcloud.org/documents/4430049-DHS-attachment-in-response-to-Wyden-3-26-18.html

我们在此前的一份详细报告中介绍过 IMSI 捕手《浮空器、生物识别、射频、无人机 ……唐宁街聚集大规模监视行业,其关键技术中国几乎全有》。2016 的欧洲黑帽会议上,研究人员公开展示了这种通过 WiFi 操作的 IMSI 捕捉器攻击方式,允许攻击者在一秒钟内捕获智能手机的 IMSI 号码,然后利用该 IMSI 号码来跟踪监视移动设备用户。

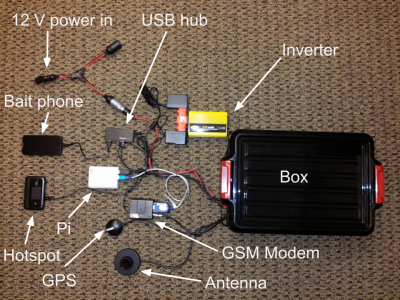

一些比较知名的 IMSI 捕手是 Harris 公司的 StingRay,KingFish,和 Hailstorm,以及波音/数字接收器技术公司的 DRTbox。这些假基站通常放置在车辆中,甚至装载到有人驾驶和无人驾驶飞机上。

上述这份报告同时介绍了很多监视技术工具,所有素材均来自一次展示会:英国政府汇集了数百家监视技术公司,展示他们的全方位监视能力,从天空到地下到街头几乎无所不包,并且我们专注于其中每一项技术在中国的使用情况。结果发现,中国几乎全部拥有,并找到了准确报道证实其已被布设,唯独黄貂鱼 — — 中国没有公开声称使用这种技术,然而它是如此的简单和具有普遍性,你能想象中国不会用吗?

IMSI 全称“ international mobile subscriber identity ”(国际移动用户识别码)是区别移动用户的标志,储存在 SIM 卡中,可用于区别移动用户的有效信息。不要将 IMSI 号码与 IMEI 号码混淆,IMSI 直接绑定到用户,而 IMEI 绑定到设备。

Wi-Fi 网络可以捕获附近智能手机的 IMSI 号码,无线跟踪并监控用户的根源在于智能手机(包括 Android 和 iOS 设备)连接 Wi-Fi 网络的方式。

在大多数现代移动操作系统中有两种广泛实现的协议:可扩展认证协议(EAP)、认证和密钥协商(AKA)协议。这些协议允许智能手机通过自身设备的 IMSI 号码切换登录到已知的 Wi-Fi 网络,实现 WiFi 网络自动连接而无需所有者交互。攻击者可利用 WiFi 认证协议的这种机制伪装成 WiFi 网络,诱骗智能手机连接、捕获 IMSI 号码,从而实现对用户的跟踪监视。

此外攻击者还可利用捕获的 IMSI 号码实现移动运营商提供的 WiFi 呼叫功能。智能手机 WiFi 呼叫功能允许用户通过使用加密的 IPSec 协议连接运营商的边缘分组数据网关(EPDG)。在这个过程中用于验证 WiFi 呼叫的互联网密钥交换(IKEv2)协议也是基于 IMSI 号码,这可导致发生中间人(MITM)攻击,允许攻击者拦截通信流量。

是的,听起来很可怕,尤其是在考虑到对技术不熟悉的人占据绝大多数的情况下。如今恶性局面已经到来,我们除了普及应对技术之外别无他法。我们当然应该去追求技术的简单易用,让安全惠及大众,但有些时候,最大的难度在于如何有效地提醒大众对安全的重视。

在安全的角度看来,IMSI 捕手之所以邪恶是因为其侵犯完全在不知不觉中,而不是像中国当局所采取的拦路扫描那么直观。对于后者,大多数时候你能想到办法躲开,因为眼睛就能给你一个预警。但是在中国社会的习惯性思维角度上看,显然是拦路扫描更“有效”,正因为它将震慑直观化了。震慑才是根本性目的,在充满恐惧的社会里这种方法非常有效。

理论上中国当局的做法明显“帮助”了提升中国社会对安全问题的重视。只要能重视起来,简单的学习就可以掌握基本的反监视能力。但是现实层面上我们不得不考虑中国社会普遍的畏惧心理,它才是最大的障碍。Snowden 说:“权利的争取来自于战斗,除非你先站起来,否则赢不了”。希望中国社会能理解这句话的意思,顺服将让你永远都无法获得自由。

说多了。下面首先介绍一个相对简单的方法,以应付黄貂鱼。

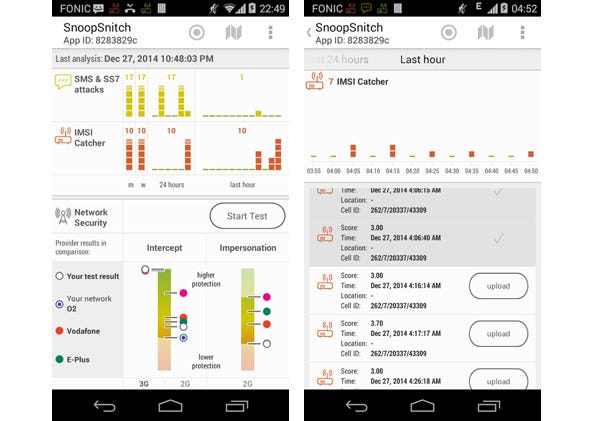

这东西叫 SnoopSnitch。

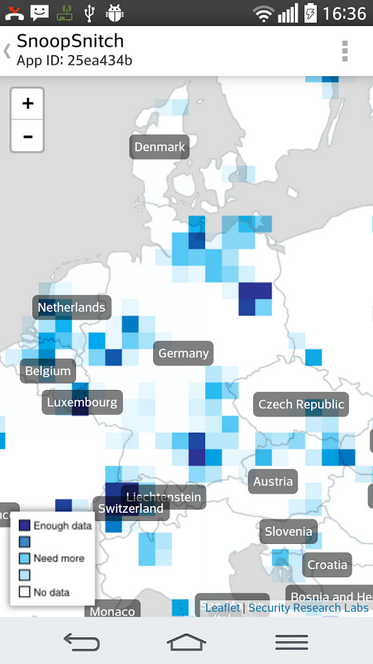

SnoopSnitch 是一个 Android 应用,它会收集和分析移动基站数据,让你可以充分意识到移动网络的安全性,并给你提供一些伪基站、用户跟踪和 OTA 更新的警告信息。你可以使用来自 GSMMAP.org 上收集的 GSM 安全地图数据,同时也可以给该网站贡献数据。

SnoopSnitch 项目由德国安全研究人员三人组成,即 Alex Senier,Karsten Nohl 和来自 SRLabs 的 Tobias Engel 。它在 Android 平台上推出。点击此处从 Google Play 商店下载 SnoopSnitch 应用。

“SnoopSnitch collects and analyzes mobile radio data to make you aware of your mobile network security and to warn you about threats like fake base stations (IMSI catchers), user tracking and over-the-air updates.”

目前,SnoopSnitch 仅与配备 Qualcomm 芯片组和现有 Android ROM 或具有 Qualcomm DIAG 驱动程序的任何适当自定义 ROM 的 Android 手机兼容。收集移动网络数据需要 root 权限。

虽然此应用程序无法保护您的手机不被黄貂鱼咬住,但它至少可以通知并提醒您特定区域内是否存在监控系统。

反监视方案不止这一种。有几种闭源硬件解决方案都可用,但有点贵,幸运的是还存在免费和开源的软件和硬件解决方案。

另一个旨在检测 IMSI 捕获器的开源软件项目是 AIMSICD(Android IMSI 捕手检测器)。

AIMSICD 自 2012 年以来一直处于开发阶段,它仍然是实验性软件,并且仍处于 alpha 开发阶段。用户应该有心理准备它可能会出现一些误报和虚假警报。该应用程序无法从 Google Play 商店获得,但可以从 GitHub,F-Droid 和 Aptoide 下载。

AIMSIC 尝试通过各种不同的方法检测和避免 IMSI 捕获器,包括检查塔信息的一致性,监控信号强度,检测 FemtoCells 以及静默 SMS。该应用程序还可以帮助用户避免使用不良加密或根本不使用加密的合法蜂窝基站。应用程序使用六种颜色编码的图标来显示当前的威胁级别。

- 当 AIMSICD 显示绿色图标时,表示未检测到任何威胁,并且正在使用 A5/3 加密或更高;

- 正在显示黄色图标时表示中等威胁级别,警告使用的是较不安全的加密;

- 高威胁级别由橙色图标表示,这意味着 IMSI 捕获器正在主动跟踪该区域内所有用户;

- 红色图标提醒用户威胁级别是危险,表示已经检测到 IMSI 捕获器正在主动跟踪您的设备;

- 该应用程序还有一个黑色图标具有骷髅头,意味着您的设备正在被远程操纵。

AIMSICD 从 OpenCellID 收集蜂窝塔的位置信息,然而,OpenCellID 项目正在关闭,当前的维护者在寻找其他人来维护它。似乎 AIMSICD 尚未发布更新,更新应该能实现用于蜂窝塔位置信息的另一项服务。

AIMSICD 需要一个 root 的 Android 设备才能正常运行。

StingWatch 是 Android 的另一款旨在检测 IMSI 捕手的应用程序,并且不需要 root 设备。与 AIMSICD 一样,StingWatch 也是一款免费的开源软件解决方案,用于检测 StingRay 等设备,但与 AIMSICD 不同,StingWatch 可在 Google Play 商店中获得。

还有一个解决方案是由网络安全先驱 John McAfee 开发的专有应用程序 DVasive Pro,该应用程序不是免费的。DVasive Pro 包括“Stingray Shield”,允许用户锁定他们的手机无线电发射器和接收器。

华盛顿大学安全研究人员开发 了一种名为 SeaGlass 的新系统,也是用来检测威胁的。去年 SeaGlass 传感器被安装在西雅图和密尔沃基的15辆汽车中,结果研究人员发现了数十种异常情况。这种东西很适合装在汽车里,理想情况是那种长时间行驶穿越城市大街小巷的汽车,它会随时汇总数据并构成基线图。

用户自己可以采取的保护蜂窝通信私密性的另一个步骤是使用 Signal 和 Tox 等加密通信应用,并使用安全的 VPN 或 Tor 加密其蜂窝互联网流量。虽然 IMSI 捕手仍将拦截数据包,但数据将被加密了,防止攻击者获取对通信内容的访问权限。

世界各地的活动家们一直在反对这种在全国范围内大规模侵犯隐私权的行为,推动通过地方和州一级的立法,禁止使用它、或者提供有效的公民监督。中国没有公民社会和隐私活动家,于是反监视的工作更多需要每个人自己动手。还是那句话,首先应该重视起来,要知道这种威胁已经无处不在。

以上只是相关反监视技术中的几种.

from https://medium.com/@iyouport/%E5%A6%82%E4%BD%95%E5%BA%94%E4%BB%98%E6%94%BF%E5%BA%9C%E4%BD%BF%E7%94%A8%E9%BB%84%E8%B2%82%E9%B1%BC%E5%AF%B9%E5%85%AC%E6%B0%91%E8%BF%9B%E8%A1%8C%E7%9A%84%E5%A4%A7%E8%A7%84%E6%A8%A1%E9%97%B4%E8%B0%8D%E8%A1%8C%E4%B8%BA-%E5%8F%8D%E7%9B%91%E8%A7%86%E6%8A%80%E6%9C%AF-65ad1584d1e3

No comments:

Post a Comment